Вы находитесь в разделе Типовых решений систем безопасности

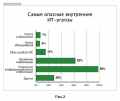

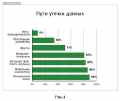

Противодействуем внутренним it-угрозамСегодня компьютерная обработка информации стала нормой на любом предприятии, а вычислительные средства стали основным инструментом хранения и обработки конфиденциальной информации, которая априори является товаром и, соответственно, потенциальным объектом хищения. Не защищенность же информации современными системными средствами от санкционированных пользователей, переводит внутренние угрозы хищения конфиденциальной информации в разряд наиболее вероятных, что уже становится очевидным для большинства специалистов и потребителей средств защиты информации. Это обусловливает тот факт, что основной потребительской стоимостью (или назначением) современных средств добавочной защиты конфиденциальной информации становится противодействие внутренним ИТ-угрозам. В данной работе мы рассмотрим лишь одну задачу и (и предлагаемое ее решение) противодействия внутренним ИТ-угрозам – задачу обеспечения защиты от утечек данных, посредством использования инсайдером внешних устройств (в частности мобильных накопителей). Введение До настоящего времени, в качестве основной задачи защиты конфиденциальной информации, общепринято было рассматривать ее защиту от внешних угроз. Как следствие, это привело к кардинальному перераспределению источников угроз – доминировать стали внутренние угрозы (угрозы со стороны санкционированных пользователей (инсайдеров) – пользователей, допущенных к обработке конфиденциальных данных в процессе своей служебной деятельности), что очень наглядно иллюстрирует исследование Infowatch о внутренних ИТ-угрозах в России, опубликованное на сайте: www.itsec.ru от 22.11.2005 г. , см. рис.1 – рис.4.

В качестве возможных причин перехода внутренних угроз хищения конфиденциальной информации в разряд наиболее вероятных, можно привести следующее. В основе архитектуры защиты современных универсальных ОС (в частности, ОС семейств Windows и Unix) лежит принцип ПОЛНОГО ДОВЕРИЯ К ПОЛЬЗОВАТЕЛЮ. По-видимому, это обусловливается самой историей создания данных системных средств, изначально операционные системы создавались как персональные ОС. Так как механизмы защиты, встроенные в современные ОС, априори не могут обеспечить эффективного противодействия внутренним ИТ-угрозам, эта задача сегодня может быть возложена только на добавочные средства защиты. Однако, в требованиях к добавочным средствам защиты, в частности, сформулированных в соответствующих нормативных документах в области защиты информации, задача защиты информации от санкционированных пользователей не определена, как таковая, поэтому и требования не адаптированы к решению данной задачи. Как следствие, разработчики средств добавочной защиты, реализуя данные требования, до сих пор не уделяли значительного внимания данной проблеме. Кроме того, необходимо осознавать, что задача защиты информации от санкционированного пользователя (инсайдера) на порядки сложнее, чем от внешних угроз. В данной работе мы исследует вопросы обеспечения защиты от утечек данных, посредством использования инсайдером мобильных накопителей (как следует из рис.4, это сегодня одна из наиболее вероятных атаках, направленных на нарушение конфиденциальности информации, со стороны санкционированного пользователя). Формализованные требования к средству защиты. Общий подход к решению задачи Очевидно, что в общем случае причиной уязвимости (существования канала несанкционированного доступа (НСД) к информации) может являться либо некорректность реализации механизма защиты, либо недостаточность набора механизмов для условий использования защищаемого объекта информатизации. Вообще говоря, свойства корректности реализации и полноты (достаточности для условий использования) являются основополагающими свойствами любой технической системы, в том числе, и свойствами системы защиты информации. Рассмотрим формализованные (сформулированные в соответствующих нормативных документах в области защиты информации) требования применительно к исследуемой проблеме. Формализованные требования к корректности реализации разграничительной политики доступа к ресурсам определены действующим сегодня нормативным документом (Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации), в части защиты конфиденциальной информации (5 класс СВТ), следующим образом:

На наш взгляд, применительно к решаемой задаче, рассматривая данные требования, в первую очередь, необходимо акцентировать внимание на следующем:

Формализованные требования к достаточности (полноте, применительно к условиям использования) реализации разграничительной политики доступа к ресурсам определены действующим сегодня нормативным документом (Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации), в части защиты конфиденциальной информации (класс АС 1Г) следующим образом:

Применительно к рассматриваемой нами в работе задаче, в первую очередь, следует обратить внимание на требование: “Должен осуществляться контроль доступа субъектов к защищаемым ресурсам в соответствии с матрицей доступа. Рассмотрим, что следует считать защищаемыми ресурсами в нашем случае. Напомним, что в работе рассматривается задача противодействия инсайдерам, в части возможного их хищения данных с использованием мобильных накопителей. В общем случае задачу можно сформулировать шире – в качестве защищаемого ресурса следует рассматривать любое устройство, которое в принципе может быть использовано инсайдером для хищения конфиденциальной информации. При данной постановке задачи, к каждому подобному устройству должен осуществляться контроль доступа в соответствии с матрицей доступа, требования к корректности реализации контроля доступа сформулированы ранее. Однако на практике это весьма избыточная постановка задачи (для рассматриваемых приложений – защита конфиденциальной информации на предприятии, во многом просто бессмысленная). Это обусловливается следующим. Номенклатура внешних устройств, которые могут быть использованы для хищения информации, непрерывно растет (например, подобными устройствами становятся мобильные телефоны). Вместе с тем, не будем забывать, что в работе мы рассматриваем универсальные ОС (априори предполагающие своей целью максимальное расширение функционала для конечного потребителя), многие возможности которых, в частности и в части подключения внешних устройств, на предприятии избыточны (не востребованы). Следовательно, на наш взгляд, единственно разумным здесь является подход к решению задачи, состоящий в следующем:

Вывод. Важнейшим механизмом защиты, в части выполнения требований к полноте реализации разграничительной политики доступа к защищаемым ресурсам – к достаточности, применительно к условия использования, является механизм управления подключением/отключением устройств. Реализация данного механизма позволяет реализовать в системе защиты контроль доступа только к тем устройствам, которые необходимы пользователям для выполнения своих служебных обязанностей (подключение иных устройств должно предотвращаться рассматриваемым механизмом защиты). В порядке замечания отметим, что подмена технического решения задачи управления подключением/отключением устройств всевозможными организационными мерами, на наш взгляд, недопустимо (такой подход, к сожалению, сегодня часто реализуемый на практике, в принципе не может обеспечить эффективное противодействие внутренним IT-угрозам, создавая лишь видимость защиты). Реализация механизма управления подключением/отключением устройств Прежде, чем начать рассмотрение реализации механизма, напомним, два важнейших требования к корректности реализации: все задачи администрирования должны решаться только администратором (в нашем случае, администратором безопасности), основу настройки механизма должна составлять разрешительная политика. Кроме того, напомним читателю, что иерархия задания устройств, принятая в ОС Windows, следующая: класс устройств, модель устройств, устройство (устройство может сопровождаться серийным номером). Представление иерархии устройств в ОС Windows проиллюстрировано на рис.5.  Из рис.5 видим, что далеко не все классы устройств следует контролировать (являются защищаемыми ресурсам). С учетом того, что новый класс устройств может быть создан только администратором, то в части управления подключением/отключением устройств, в первую очередь, администратору следует задать классы контролируемых устройств. Замечание. Далее подходы к построению механизма управления подключением/отключением устройств будем иллюстрировать на интерфейсах соответствующего механизма защиты, реализованного в Комплексной системе защиты информации (КСЗИ) Панцирь-К для ОС Windows 2000/XP/2003 (разработка ЗАО НПП Информационные технологии в бизнесе, сертификат ФСТЭК №1144 от 17.01.200 . Механизм защиты реализован программно, в виде системного драйвера, имеет собственный интерфейс, для доступа к которому администратору необходимо авторизоваться. Интерфейс механизма защиты представлен на рис.6.  Таким образом, сначала администратору следует выбрать контролируемые классы устройств, установив для них соответствующие галочки, см. рис. В результате этого механизмом защиты будет контролироваться подключение устройств только входящих в выбранные классы. Затем для каждого контролируемого класса устройств следует задать политику, см. рис.7, а для каждого устройства задать разрешение/запрет его подключения, см. рис. Заданные настройки отобразятся в окне интерфейса, см. рис.6.  Замечание. Для того, чтобы устройства, подключение которых следует разрешить, отобразились в интерфейсе механизма защиты, при первоначальной настройке механизма они должны быть подключены к компьютеру.   Наличие серийного номера устройства и собственно номер можно посмотреть из интерфейса, выбрав соответствующее устройства, справочная информация, представляемая по устройству и вид ее представления проиллюстрированы на рис.10. Заметим, что в общем случае рекомендуется использовать разрешительную политику. При этом подключение иного устройства, кроме заданных администратором, становится невозможным. Запретительная политика реализована опционально, с целью обеспечения необходимой универсальности реализации разграничительной политики доступа к ресурсам. Некоторые устройства могут иметь родительские и/или дочерние устройства (при подключении устройства, записи о нем могут попадать в различные классы устройств). Для разрешения подключения устройства (при реализации разрешительной политики) необходимо установить соответствующие разрешения для всех устройств в иерархии. Для этого в интерфейсе настройки механизма предусмотрено автоматические отображение и переход от устройства к его родительским или дочерним устройства (если такие есть), см. рис.9. Данная опция предоставляет весьма широкие возможности по реализации политики безопасности. Например, можно разрешить подключать только одно (либо несколько фиксированных) Flash-устройств (а это возможность ограничения объема разрешенного к подключению устройства, возможность реализации организационных мер по хранению устройств и т.д.). Если мы говорим об устройствах, на которых может храниться идентифицирующая пользователя, либо ключевая информация (это те же Flash-устройства, электронные ключи, например, eToken и др.), то возможность идентифицировать устройство при подключении по его серийному номеру предотвращает сам факт создания ключа-двойника. В случае, если устройство имеет серийный номер изготовителя, то при реализации разрешительной политики, при задании данного устройства разрешенным для подключения, разрешается подключать устройство только с данным серийным номером (аналогичные устройства с иным номером, либо не имеющим номера, подключить становится невозможным). В заключение отметим, что рассмотренный в работе механизм защиты поставляется компанией не только в составе Комплексной системы защиты информации (КСЗИ) Панцирь-К для ОС Windows 2000/XP/2003 (где может настраиваться, как локально, так и удаленно – с сервера безопасности (с АРМа администратора безопасности), но и в виде самостоятельного средства защиты. С этой и с другими разработками компании читатель может дополнительно познакомиться на сайте: www.npp-itb.spb.ru, либо может обратиться с соответствующим запросом по почте, по адресу: info@npp-itb.spb.ru.  Таким образом, как следует из представленного описания механизма защиты, рассматриваемого в работе, он гарантирует возможность подключения пользователем только заданных администратором безопасности устройств. Это позволяет администратору гарантированно исключить возможность несанкционированного подключения инсайдером мобильных накопителей или иных устройств, с целью хищения конфиденциальной информации. Читайте далее:  Вопросы защиты информации. без комментариев Вопросы защиты информации. без комментариев Заземление в системах промышленной автоматизации ,часть 1, Заземление в системах промышленной автоматизации ,часть 1, Заземление в системах промышленной автоматизации. часть 2 ,окончание, Заземление в системах промышленной автоматизации. часть 2 ,окончание, Ip–революция Ip–революция Системный видеодомофон Системный видеодомофон Дымовые пожарные извещатели для пыльных зон Дымовые пожарные извещатели для пыльных зон Чем хороши приводы ппв Чем хороши приводы ппв Слухи о скорой кончине элт - мониторов слегка преувеличены? Слухи о скорой кончине элт - мониторов слегка преувеличены? Как построить детекторный приемник Как построить детекторный приемник Ip–революция iii Ip–революция iii Защита от инсайдеров. решение может быть только комплексным ,часть1, Защита от инсайдеров. решение может быть только комплексным ,часть1, Ссылки и рассылки Ссылки и рассылки Шедевры 110-120 Шедевры 110-120

|