Вы находитесь в разделе Типовых решений систем безопасности

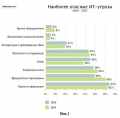

Противодействуем внутренним it-угрозамВ прошлом году было опубликовано весьма актуальное и, на наш взгляд, очень своевременное исследование Infowatch о внутренних ИТ-угрозах в России (www.itsec.ru от 22.11.2005 г.). Данное исследование Внутренние ИТ-угрозы в России 2004 показало, что не защищенность информации современными системными средствами от санкционированных пользователей (инсайдеров) – пользователей, допущенных к обработке конфиденциальных данных в процессе своей служебной деятельности, практически по единогласному мнению специалистов, переводит проблему противодействия внутренним ИТ-угрозам (угрозам хищения информации инсайдерами) в разряд ключевых проблем защиты информации, а возможность эффективного противодействия внутренним ИТ-угрозам – в разряд доминирующих потребительских свойств средств защиты информации. Прошел год, ознаменовавшийся крупными скандалами вокруг событий, связанных с хищениями и раскрытию конфиденциальности персональных данных. С целью подведения итогов прошедшего года, и анализа изменения тенденций, специалистами Infowatch вновь было проведено аналогичное исследование Внутренние ИТ-угрозы в России 2005, результаты которого опубликованы на сайте: www.infosecurity.ru от 02.02.2006 г. Мы, со своей стороны, также попытались разобраться в этих вопросах, однако не в части констатации сложившегося положения дел (которое, кстати говоря, было предсказуемо – это следствие архитектурных особенностей построения современных системных средств), а в части выявления причин сложившейся ситуации. В результате нашего исследования, опубликованного в первых двух частях работы, были предложены общие подходы и технические решения (которые сегодня апробированы), обеспечивающие эффективное противодействие внутренним ИТ-угрозам. В данной же части работы мы попытаемся взглянуть на вновь проведенное специалистами Infowatch исследование со своих позиций, уже используя собственный опыт разработки средств защиты информации от внутренних ИТ-угроз. А воз и ныне там Результаты исследований, проведенных специалистами Infowatch, в части анализа критичности ИТ-угроз, представлены на рис.1 – рис. Представление результатов проведенных исследований в полной мере характеризует и изменения, произошедшие за последний год. В порядке замечания отметим, что объективность исследований подтверждается специалистами Infowatch обоснованием выборки респондентов, а также снижением уровня латентности и достижения наиболее правдоподобных результатов, за счет проведения опроса специалистов на анонимной основе. Что же мы видим по результатам данных исследований – да то, что ничего не изменилось. По прежнему кража информации с целью нарушения ее конфиденциальности считается специалистами наиболее опасной ИТ-угрозой, а к наиболее вероятным способам хищения информации опять же отнесены каналы утечки данных, которыми могут воспользоваться инсайдеры. Заметим, что, если подобные выводы специалистами сделаны в большой мере интуитивно, либо на основании собственного горького опыта, то нами в предыдущих частях работы дано этому обоснование, заключающееся в том, что в основе архитектуры защиты современных универсальных ОС (в частности, ОС семейств Windows и Unix) лежит реализация принципа ПОЛНОГО ДОВЕРИЯ К ПОЛЬЗОВАТЕЛЮ.    Если же рассмотреть динамику изменений, произошедших за год, то можем заключить, что она не значительна, и те процентные изменения, которые отражены на соответствующих рисунках, скорее могут быть отнесены к допустимой погрешности исследований, нежели чем в качестве подтверждения какого-либо изменения положения дел. Слова расходятся с делом Итак, исходя из исследований, проиллюстрированных на рис.1 – рис.3, можем сделать вывод, что необходимость противодействия внутренним ИТ-угрозам, как ключевая задача защиты информации сегодняшнего дня, специалистами осознана. Прошел целый год для принятия решений. Можно было бы предположить, что положение дел за этот срок кардинально изменится. Посмотрим, как изменилась ситуация на рынке средств защиты информации, резонно предположить, что самыми востребованными за прошедший год стали решения, призванные противодействовать хищению информации инсайдерами. Результаты исследований, проведенных специалистами Infowatch, иллюстрирующих популярность (или практическую востребованность) средств ИТ-безопасности, представлены на рис. Что же изменилось за год – да, ничего! И что характерно, растет доля применения средств защиты, но в большинстве своем, никак не связанных с утечкой данных. Таким образом, мы видим явное противоречие, с одной стороны, понимание критичности внутренних ИТ-угроз и обеспокоенность этим специалистов, с другой стороны, нежелание или невозможность этому противодействовать (при этом обратим внимание на то, что сектор иных средств защиты, средств, в первую очередь, ориентированных на повышения стабильности функционирования информационных систем предприятия, достаточно динамично развивается, что иллюстрирует рис. . Почему же слова расходятся с делом? Какие видят потребители средств защиты пути противодействия утечке данных и какие пути реализуют на практике, проиллюстрировано на рис.  Здесь опять же видим, что слова расходятся с делом. Практически единодушно заявляя о целесообразности внедрения комплексных решений на основе ИТ-технологии (другими словами, понимая единственно правильный подход к решению задачи), большинство потребителей средств защиты на практике не предпринимают никаких реальных действий по противодействию утечке данных. Если же подобные действия и предпринимаются, то в основном они сводятся к реализации организационным мер, что, как было нами показано в первой части работы, в данном случае просто бессмысленно. Причем интересен и тот факт, что на фоне всего этого (понимания проблемы и непредпринятия каких-либо практических шагов для ее решения), потребитель не желает отказываться в пользу безопасности и от критичных сервисов, предоставляемых информационными технологиями (на рис.5 это иллюстрирует позиция Ограничение связи с внешними сетями). Особый интерес вызывает то, каким образом потребители средств защиты объясняют свою пассивность в решении задач, применительно к рассматриваемому сектору защиты информации. Выявленные специалистами Infowatch препятствия для внедрения защиты от утечки данных представлены на рис. Именно эта часть исследования должна нам ответить на вопросы: есть ли какие-нибудь сдерживающие факторы, объясняющие сложившееся положение дел, и если есть, то какие.   То, что специалистами акцентируется внимание на проблеме нехватки квалифицированного персонала, является весьма отрадным, как ни странно, но это как раз и характеризует повышение квалификации, лиц, влияющих на принятие решения – портрет респондентов, принявших участи в исследовании, приведен на рис.  Есть ли сдерживающие факторы? В порядке замечания отметим, что ряд компаний разработчиков идет на поводу у потребителя с его проблемами нехватки квалифицированного персонала. Однако, на наш взгляд, сам факт утверждения, что средство защиты отличается простотой администрирования, не имеет право на существование (другое дело, что необходимо разрабатывать интерфейсы, максимально упрощающие эту задачу, в частности, наш подход к построению интерфейсов ключевых механизмов защиты рассмотрен во второй части работы). Следует не упрощать средство защиты, сводя его администрирование к нажатию одной красной кнопки (этим можно обеспечить лишь иллюзию защиты – развитые механизмы защиты подобным образом не настроить), а повышать квалификацию лиц, обеспечивающих безопасность на предприятии. Когда информация становится товаром, необходимо понимать, что эффективно противодействовать ее хищению можно только обладая необходимой квалификацией. Что же касается тех, кому хватает иллюзии защиты, они либо, рано или поздно, отключат добавочное средство (которое априори вносит некоторое неудобство при эксплуатации информационной системы и требует вложения дополнительных средств, в том числе, и в части подготовки специалистов), либо вообще не будут использовать добавочные средства, ограничившись возможностью встроенных в ОС механизмов защиты. Однако будем надеяться, что в общем случае не нежелание вкладывать дополнительные средства в защиту информации является сдерживающим фактором при решении задачи противодействия внутренним ИТ-угрозам (что подтверждает исследование по позиции Бюджетные ограничения, см. рис.6, правда косвенно, т.к. в опросе приняли участие не лица, принимающие решение, а специалисты, см. рис. . Здесь мы видим кардинальное (практически в равных долях) изменение ситуации по трем позициям: Нехватка квалифицированного персонала, Отсутствие стандартов, Отсутствие технологических решений. Невольно возникает вопрос: о каких решениях, о которых осведомлены специалисты, участвующие в опросе, тогда идет речь? Естественен и другой вопрос: неужели противодействие хищению данных – это столь новая, вдруг неожиданно возникшая задача защиты информации, о которой никто никогда и не задумывался, неужели лишь появление проблемы инсайдеров заставило нас, наконец, задуматься о возможном хищении данных, как следствие, о необходимости соответствующих стандартов? Заметим, что задача обеспечения информационной безопасности – это крайне сложная научно-техническая задача, требующая от специалистов, принимающих участие в ее решении, обладания знаниями во многих областях, прежде всего, это вычислительная техника, средства телекоммуникаций и т.д. Эти специалисты должны разбираться в принципах и архитектурных особенностях построения современных системных средств и приложений, обладать необходимыми навыками программирования. Наивно полагать, что, обучившись навыкам администрирования какого-либо средства защиты (либо нескольких средств), человек, не имеющий хорошего базового образования в области вычислительной техники, сможет решать задачи защиты информации. Ведь даже выбор эффективного средства защиты для внедрения, выбор специализированной компании, привлекаемой для обеспечения безопасности корпоративной сети предприятия – это уже не тривиальные задачи, требующие квалификации при решении. Назначение этих документов следует собственно из их названия (здесь двух мнений быть не может) - защита от несанкционированного доступа к информации (под несанкционированным доступом понимается доступ к обход заданной разграничительной политики, т.е. в обход того, что не разрешается – в нашем случае, это запрещенная запись конфиденциальной информации на мобильные накопители, запрещенная передача конфиденциальной информации по электронной почте и т.д., см. рис. В первую очередь, данные документы, как раз, и определяют требования, выполнение которых не позволит осуществить хищение данных, для этого они и предназначены. Конечно, трудно найти стандарты, формализующие требования к решению задачи защиты информации, если при этом не рассматривать базовые нормативные документы в области защиты информации (это для нас остается загадкой)! Какие еще стандарты нужны специалистам, принявшим участие в опросе? Теперь рассмотрим две, на наш взгляд, взаимосвязанные позиции: Отсутствие стандартов и Отсутствие технологических решений, см. рис. Вот здесь начинается самое интересное и непонятное. С одной стороны, специалисты кардинально пересмотрели свою точку зрения, относительно отсутствия технологических решений (признав, что подобные решения существуют), с другой стороны, пропорционально возросла доля специалистов, отмечающих отсутствие стандартов, формализующих требования к решению задачи противодействия хищению данных инсайдерами (кстати говоря, как увидим далее – это все отголоски нехватки квалификации, что, вообще говоря, и не скрывают респонденты). Заметим, что требования, формализуемые рассмотренными выше нормативными документами в области защиты информации, рассматривают задачу защиту информации в комплексе, и именно такой подход, как мы отмечали в предыдущих работах - обеспечение комплексной защиты информации техническими средствами, а не использование отдельных частных решений (и уж тем более, не реализацией организационных мер), и может обеспечить защиту данных, в том числе, и в части их возможного хищения инсайдерами, что, кстати говоря, практически единогласно признают и специалисты, принявшие участи в опросе, см. рис.5. Для ответа на эти вопросы обратимся к двум основополагающим ныне действующим нормативным документам в области защиты информации (трудно предположить, что лица, выступающие в роли специалистов в области защиты информации, не знакомы с этими документами): документ Гостехкомиссия России. Руководящий документ. Средства вычислительной техники. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации и документ Гостехкомиссия России. Руководящий документ. Автоматизированные системы. Защита от несанкционированного доступа к информации. Показатели защищенности от НСД к информации. Заметим, что первый из них формализует требования к корректности реализации механизмов защиты и используется при сертификации средств защиты, второй документ – требования к достаточности набора механизмов защиты, применительно к условиям использования защищаемого объекта, и используется при аттестации объектов информатизации. Таким образом, в совокупности эти документы формализует и то, какой набор механизмов защиты должен иметь место на защищаемом вычислительном средстве, и то, какими функциями должен обладать каждый из используемых механизмов защиты (уточним, что при защите конфиденциальной информации речь идет о требованиях к СВТ 5 класса защищенности и АС класса 1Г). И еще одно замечание. Все предлагаемые в первых частях работы решения по противодействию внутренним ИТ-угрозам мы иллюстрировали на примере построения Комплексной системы защиты информации (КСЗИ) Панцирь-К для ОС Windows 2000/XP/2003 (разработка ЗАО НПП Информационные технологии в бизнесе, сертификат ФСТЭК №1144 от 17.01.2006 на соответствие СВТ 5 класса защищенности). Это было сделано с целью убедить читателя, что эффективные технологические решения существуют. Нашей целью было не просто еще раз (это и без нас было сделано специалистами Infowatch) констатировать факт наличия проблемы, не только проанализировать причины ее возникновения и препятствия на пути решения (здесь наша точка зрения во многом не совпадает с выводами, сделанными специалистами Infowatch), но и на примере реализации апробированных решений рассмотреть задачи, которые должны решаться СЗИ НСД, с целью обеспечения эффективного противодействия внутренним ИТ-угрозам. А вот что касается корректности этих требований (напомним, изданных еще в 1992 году), применительно к современным условиям, это уже вопрос актуальный и требует дополнительных исследований. Подобные исследования, применительно к решению задачи противодействия внутренним ИТ-угрозам, нами были проведены в первых двух частях работы. Как показало наше исследование, формализованные требования, сформулированные в соответствующих нормативных документах, в полном объеме применимы, в части корректного решения рассматриваемой задачи защиты конфиденциальной информации (единственно, что некоторые их позиции, с учетом архитектурных особенностей построения современных системных средств, следовало бы уточнить (заметим, не изменить), что нами было и сделано). Кроме того, в первых частях работы было проведено исследование некоторых архитектурных особенностей современных ОС, в результате которого было выявлено, что механизмами защиты, встроенными в современные ОС, данные требования (как впрочем, и ряд иных ключевых требований к защите конфиденциальной информации, не рассматриваемых в работе) не выполняются, что видимо и объясняет причины их уязвимости. Теперь вернемся к обозначенной специалистами (и судя по результатам исследований, остающейся актуальной, см. рис. проблеме отсутствия технологических решений. Здесь можем отметить, что в соответствии с нормативными документами, любое средство защиты от несанкционированного доступа (СЗИ НСД), позиционирующееся разработчиком, как средство, обеспечивающее выполнение требований к СВТ 5 (или выше) класса защищенности, в принципе должно обеспечивать возможность эффективного противодействия внутренним ИТ-угрозам (в том числе, и в части хищения данных инсайдерами). Однако, как мы отмечали, некоторые требования нормативных документов требуют уточнений, применительно к их использованию в современных условиях, т.е. сейчас существует возможность их неоднозначного трактования, как разработчиками средств защиты, так и их потребителями. Как следствие, существует и потенциальная опасность того, что какая-либо из представленных на рынке средств защиты СЗИ НСД (на первый взгляд, в полном объеме выполняющая требования соответствующих нормативных документов), не сможет обеспечить эффективного решения рассматриваемых в работе задач (ради справедливости отметим, что подобные средства нам известны, некоторые из них не то, чтобы повторяют возможности встроенных в ОС механизмов защиты со всеми их недостатками, но и попросту используют эти механизмы, предоставляя лишь собственный интерфейс их настройки). Здесь ведь надо понимать следующее – оставьте не перекрытым лишь один канал НСД (например, буфер обмена, см. вторую часть работы), и применение подобной СЗИ НСД будет просто бесполезным. Во избежание этого – выбора потребителем средства защиты, не соответствующего реальным потребностям (не реализующего требуемые потребительские свойства), мы предлагаем использовать результаты исследований, проведенных в первых двух частях работы, в частности, сформулированные нами уточняющие требования к средству защиты, которые мы позиционируем, как методологическую основу оценки эффективности применения СЗИ НСД для решения задачи противодействия внутренним ИТ-угрозам. При этом, чтобы оценить, следует ли использовать ту или иную СЗИ НСД для решения рассматриваемых задач, потребителю достаточно убедиться, что СЗИ НСД реализует сформулированные уточняющие требования. Читайте далее:  Простой видеомультиплексор своими руками Простой видеомультиплексор своими руками Защита персональных данных Защита персональных данных Заземление в системах промышленной автоматизации ,часть 2, Заземление в системах промышленной автоматизации ,часть 2, Защита пыльных зон дымовыми пожарными извещателями Защита пыльных зон дымовыми пожарными извещателями Россия на пороге вто европейские требования по расстановке автоматических пожарных извещателей Россия на пороге вто европейские требования по расстановке автоматических пожарных извещателей Новейшие технологии в системах эвакуации. возможности определения пути эвакуации по аудиосигналу Новейшие технологии в системах эвакуации. возможности определения пути эвакуации по аудиосигналу Принцип сессионного контроля доступа к ресурсам – основа основ реализации разграничительной политики Принцип сессионного контроля доступа к ресурсам – основа основ реализации разграничительной политики Вас обнюхают hgs-извещатели Вас обнюхают hgs-извещатели Звуковые указатели пожарных выходов Звуковые указатели пожарных выходов Системы безопасности торговых предприятий Системы безопасности торговых предприятий Проблемы формирования пространства доверия в сети интернет Проблемы формирования пространства доверия в сети интернет Защита от инсайдеров. решение может быть только комплексным ,часть2, Защита от инсайдеров. решение может быть только комплексным ,часть2, Формат сжатия h.264 – период адаптации на заключительной стадии Формат сжатия h.264 – период адаптации на заключительной стадии Корпоративная vpn. вопросы построения Корпоративная vpn. вопросы построения Беспроводное видеонаблюдение – новые горизонты безопасности Беспроводное видеонаблюдение – новые горизонты безопасности

|