Вы находитесь в разделе Типовых решений систем безопасности

Оценка влияния добавочных средств защиты от несанкционированного доступа на загрузку вычислительного ресурса защищаемого объектаВ предыдущих частях работы мы много внимания уделили рассмотрению возможностей добавочных средств защиты информации от несанкционированного доступа (СЗИ НСД), в основу создания которых положено использование новых технологий защиты. При этом основное внимание в опубликованном ранее блоке работ было уделено вопросам реализации, на наш взгляд, ключевых механизмов защиты информации от НСД – механизмов контроля доступа к ресурсам. Наше исследование в этой части было бы не полным, если бы мы не рассмотрели вопрос, а какой ценой достигаются новые свойства защиты информации. Рассмотрению этих вопросов мы и посвятим данную часть работы. Как отмечалось в предыдущих частях работы (см. части 1,3,5, , выполнение большинства требований к корректности реализации механизмов контроля доступа к ресурсам, а также существенное функциональное расширение их возможностей, связано с включением в схему управления доступом к ресурсам субъекта ПРОЦЕСС, как самостоятельного субъекта доступа (заметим, что процесс, как субъект доступа, отсутствует в схемах управления доступом к ресурсам, реализуемых современными ОС, что, как мы показали ранее, существенно ограничивает возможности защиты информации, реализуемые встроенными в ОС механизмами защиты). Проведем оценку, в какой мере влияет на загрузку вычислительного ресурса защищаемого объекта включение в схему управления доступом дополнительного субъекта доступа процесс, или оценим, какова же цена за столь значительные новые свойства защиты информации. С этой целью построим следующие математические модели:

С использованием данных математических моделей оценим, в какой мере дополнительно затрачивается вычислительный ресурс, при включении процесса, как самостоятельного субъекта доступа, в механизмы контроля доступа к ресурсам. Замечание. Возможно, неподготовленному читателю наши математические выкладки покажутся сложными. В этом случае мы можем порекомендовать поверить нам “на слово”, и сразу обратиться к результатам исследований и к сделанным на их основании выводам. Модель рабочей станции без системы защиты Для построения модели, необходимо решить на какой круг задач будет рассчитана защищаемая вычислительная система. Будем рассматривать типовые задачи, с которыми чаще всего приходится сталкиваться в современных вычислительных системах общего назначения. Задачи гипотетической вычислительной системы, модель которой требуется построить, ограничим следующим списком:

В качестве типовых приложений, реализующих вышеперечисленные задачи, будем рассматривать следующие программы:

Основные параметры (число операций счета, количества обращений к внешним устройствам и т.п.) этих программ определялись экспериментально. В качестве экспериментального стенда использовался компьютер на базе процессора Intel Celeron 1000 МГц, объем памяти (ОЗУ) 384 Мб, внешнее запоминающее устройство - накопитель на жестком магнитном диске (НЖМД) IBM IC35L040 AVER07-0, ОС – MS Windows 2000 Professional. Параметры программ определялись с помощью следующих специальных средств:

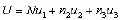

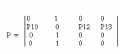

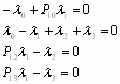

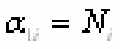

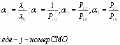

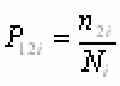

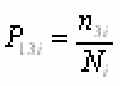

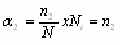

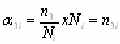

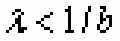

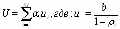

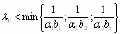

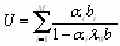

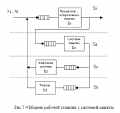

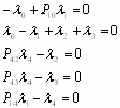

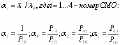

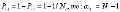

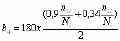

Математическая модель вычислительной системы (рабочей станции) без системы защиты представлена на рис.7. Она представляет собой разомкнутую сеть массового обслуживания (СеМО). Эта СеМО состоит из трех узлов, в свою очередь представляющие собой отдельные системы массового обслуживания (СМО). Первая - СМО процессор - оперативная память, вторая - CMO файловая система, третья - CMO реестр. Таблица 7.1 Параметры приложений  В качестве входного потока примем стационарный пуассоновский поток. Следствием этого свойства является то, что простейший поток создает наиболее тяжелый режим работы для системы. Поэтому простейший поток в моделях позволяет получать предельные значения входных характеристик, и, следовательно, если входной поток в реальной системе отличен от простейшего, то система будет иметь характеристики функционирования, по крайней мере, не хуже, чем при простейшем входном потоке.  Для задания характеристики среднего времени обслуживания в каждом узле сети массового обслуживания, рассмотрим эти СМО по отдельности. Стационарный пуассоновский поток является простейшим потоком, а для простейшего потока характерно, что поступление заявки через короткий промежуток времени, более вероятно, чем через длинный промежуток времени. Параметры этой СМО определялись с помощью экспериментальных данных. Для определения закона распределения длительности обслуживания были построены гистограммы распределения значений длительностей обслуживания для каждого приложения. Все эти гистограммы имеют практически одинаковый вид, представленный на рис.7.  Интенсивность входного потока определена экспериментально. Для определения среднего времени обслуживания в СМО файловая система используем следующее отношение: СМО файловая система где: Как видим, полученное распределение при моделировании СМО файловая система подчиняется экспоненциальному закону. l0 – интенсивность потока заявок на входе СеМО;  Среднее время обслуживания в СМО файловая система определялось по результатам экспериментов, с использование отношения ( , и для каждого приложения представлено в табл. 7.2. a- коэффициент передачи в соответствующий узел СеМО; Параметры этой СМО также определялись экспериментально. u – среднее время пребывания заявки в СеМО; Следуя заключениям, сделаным для СМО файловая система, будем также считать, что распределение длительности обслуживания в СМО реестр подчиняется экспоненциальному закону. СМО реестр СМО процессор – оперативная память Гистограмма распределения длительности обслуживания для всех приложений имеет вид, очень похожий на гистограмму, представленную на рис.7.2. Для определения средней длительности обслуживания будем использовать формулу ( и следующее соотношение: Среднее время обслуживания в СМО реестр определялось по результатам экспериментов, с использование отношения ( , для каждого приложения представлено в табл.7.1.  Рассмотрим СМО процессор - оперативная память. Данных, указывающих на закон распределения времени обслуживания в СМО процессор - оперативная память нет. Для упрощения расчета модели и по аналогии с рассмотренными ранее СМО, предположим что распределение длительности обслуживания в СМО процессор - оперативная память подчиняется экспоненциальному закону. Согласно формуле ( и табл.7.1 определяется для каждого приложения среднее время обслуживания в узлах модели. Результаты вычислений представлены в табл.7.2. Откуда получаем: Среднее время обслуживания в узлах модели где: u1 – среднее время пребывания в СМО процессор-оперативная память; u2 - среднее время пребывания в СМО файловая система; u3 - среднее время пребывания в СМО реестр; n2 - количество обращений к файловой системе; n3 - количество обращений к реестру; N – количество этапов счета; U – среднее время пребывания в СеМО. Сетевая модель рабочей станции Таблица 7.2 Граф передач такой сети представлен на рис.7.3.  Соответствующая этому графу матрица вероятностей передач выглядит следующим образом: Перейдем к рассмотрению СеМО, изображенной на рис.7. Обозначим СМО процессор --- оперативная память через S1, CMO файловая система через S2, CMO реестр через S Введем узел S0, через него в систему поступают заявки на обслуживание. Используя эту матрицу, получаем систему уравнений, связывающую между собой интенсивности потоков в узлах СеМО и вероятности передач:  Решая эту систему уравнений, получаем выражения для определения коэффициентов передач:  Для нахождения с помощью таких выражений численного значения коэффициентов передач необходимо определить вероятности перехода заявки из одного узла СеМО в другой.    Вероятность перехода заявки в СМО файловая система есть отношение количества обращений к файловой системе к количеству этапов счета, то есть: Очевидно, что P10i = 1/Ni, откуда: Откуда: где Ni – количество этапов счета для i-го типа приложения (в нашем случае I = . где n2 – количество обращений к ФС, N –количество этапов счета, i – тип приложения.     Таким же образом определяем вероятность перехода заявки в СМО реестр: Расчет характеристик сети далее будет производиться исходя из условия, что сеть работает в стационарном режиме, то есть вероятностные характеристики сети не зависят от времени. Условие существования стационарного режима в сети, определяется существованием стационарного режима во всех узлах этой сети. Откуда:  где n3 – количество обращений к реестру, N –количество этапов счета, i – тип приложения. Исходя из этого, можно сформировать условие существования стационарного режима в рассматриваемой сети: Стационарный режим существует в отдельной СМО с одним обслуживаюшим прибором, если выполняется следующее условие: и руководствоваться им при выборе максимальной интенсивности входного потока заявок каждого типа, при расчете характеристик сети. то есть, если загрузка прибора меньше единицы.   Так как: Самой важной характеристикой сети, для нас, является время пребывания заявки в сети. Время пребывания заявки в сети определяется выражением: то выражение, определяющее время пребывания заявки в рассматриваемой сети, можно записать следующим образом: где M – число СМО в сети. Модель рабочей станции с системой защиты  Так как, при проверке прав субъекта доступа не требуется обращения к файлам и другим не вычислительным ресурсам рабочей станции, проверку прав можно представить в виде СМО и одним обслуживающим прибором. Время обслуживания в этой СМО определяется лишь быстродействием процессора вычислительной системы и трудоемкостью алгоритма проверки прав.   Под системой защиты в данном случае подразумевается диспетчер разграничения прав доступа к ресурсам файловой системы и реестра, с включением процесса, как самостоятельного субъекта доступа. Экспериментальные исследования, на средствах добавочной защиты для ОС семейства Windows - КСЗИ “Панцирь” для ОС Windows 2000/XP/2003, показали, что с настройками механизма контроля доступа к ресурсам, приведенными в первой части работы, вероятность поступления запроса от привилегированного процесса составляет порядка 0,3, процесса с совместным режимом проверки (анализируются и права пользователя, и права процесса) запроса порядка 0, Поэтому для дальнейших расчетов примем среднее время проверки запроса с учетом субъекта процесс, как самостоятельного субъекта доступа, равным ((1-0,3 – 0, + 0, x +2*0,1x = 1,1x. Из блок-схемы алгоритма управления доступом к ресурсам с учетом субъекта доступа процесс, как самостоятельного субъекта доступа (приведена в первой части работы), среднюю трудоемкость T алгоритма анализа запроса доступа к ресурсу можно выразить следующим образом: Экспериментально было определено время, требуемое на проведение проверки (контроля прав доступа) для одного запроса, в среднем составившее 130 мкс. где: x – трудоемкость проверки прав доступа; P1 - вероятность поступления запроса от процесса, не упомянутого в разграничениях прав доступа, P2 - вероятность поступления запроса от процесса, имеющего совместный (вместе с субъектом пользователь) режим проверки прав доступа, P3 - вероятность поступления запроса от процесса, имеющего эксклюзивный режим проверки прав доступа.  Из всех типов запросов, обращающихся к файловой системе и реестру, проверке (анализу прав доступа) подлежит лишь часть. Бессмысленно проверять, например, операцию закрытия файла или операцию сброса буферов ввода-вывода. В результате проведенных экспериментов определено, что контролировать целесообразно 90% запросов (в общем потоке) к ресурсам реестра и 34% запросов к файловой системе.  Исходя из вышеизложенного, для дальнейших расчетов примем следующее выражение для определения среднего времени обслуживания в СМО системы защиты:  Модель рабочей станции с системой защиты, приведенная на рис.7.4, представляет собой разомкнутую сеть массового обслуживания (СеМО). По сравнению с рассматриваемой ранее моделью без системы защиты, в этой СеМО появилась новая СМО - система защиты.  Граф передач такой сети представлен на рис.7.5.  Соответствующая этому графу матрица вероятностей передач выглядит следующим образом:  Используя эту матрицу, получаем систему уравнений, связывающую между собой интенсивности потоков в узлах СеМО и вероятности передач: Очевидно, что: Решая эту систему уравнений, получаем выражение для определения коэффициентов передач: где:N – количество этапов счета; i = 1…I – тип приложения (в нашем случае I = . Для нахождения с помощью данных выражений численных значений коэффициентов передач необходимо определить вероятности перехода заявки из одного узла СеМО в другой.    Исходя из этого и так как: Аналогично определяется вероятность перехода заявки в СМО реестр: Вероятность перехода заявки в СМО файловая система есть отношение количества обращений к файловой системе к количеству этапов счета, то есть: где: n2 – количество обращений к ФС, N – количество этапов счета; i = 1…I – тип приложения (в нашем случае I = . где: n2 – количество обращений к ФС, N – количество этапов счета; i = 1…I – тип приложения (в нашем случае I = .   Характеристика времени пребывания заявки для рассмотренных трех моделей, без системы защиты, с управлением доступом к ресурсам для субъекта доступа “ПОЛЬЗОВАТЕЛЬ”, с управлением доступом к ресурсам для субъектов доступа “ПОЛЬЗОВАТЕЛЬ” и “ПРОЦЕСС” (в схему управления доступом включается субъект процесс), для рассматриваемых приложений, представлена на рис.7.6 – рис.7.9. В итоге, получаем для проведения дальнейших расчетов следующее выражение, позволяющее определять среднее время обслуживания в СМО системы защиты: Анализ эффективности механизмов контроля доступом к ресурсам с разграничением прав для субъектов “ПОЛЬЗОВАТЕЛЬ” и “ПРОЦЕСС”     Из полученных зависимостей можем сделать следующие важные выводы:

И в завершении изложения блока материала, посвященного вопросам реализации ключевых механизмов защиты информации от НСД – механизмов контроля доступа к ресурсам, проиллюстрируем возможности дискреционного контроля доступа к ресурсам в наших разработках СЗИ НСД для ОС семейства Unix (HP-UX, Linux, Free BSD). Ранее мы утверждали, что все сказанное нами, в части реализации СЗИ НСД, созданной для добавочной защиты ОС семейства Windows, в большой мере относится и к ОС других семейств, в частности Unix. В порядке иллюстрации, лишь покажем, как выглядит интерфейс задания субъекта доступа (покажем, каким образом – совокупностью каких параметров, определяется субъект доступа) в настройках механизма контроля доступа к файловым объектам нашей СЗИ НСД для ОС семейства Unix, см. рис.7.1  Окно добавления субъекта доступа имеет следующие поля:

Таким образом, субъект доступа в общем случае представляет собой совокупность из трех параметров. Все параметры, предназначенные для определения субъекта доступа, могут содержать либо значение <нет> (что подразумевает исключение данного параметра из определителя субъекта доступа, либо конкретное значение). В качестве значений “UID” и “Эффективный UID” используется стандартный список пользователей на данной машине (после их создания – задание учетных данных пользователей). В качестве значений “Имя процесса” используется один из разрешенных процессов, который выбирается из выпадающего списка “Имя процесса”. Список разрешенных процессов (процессов, разрешенных к запуску на компьютере) формируется настройкой механизма обеспечения замкнутости программной среды (принципы реализации данного механизма защиты мы рассматривали в шестой части работы). Сделать же вывод, относительно того, в какой мере добавочными средствами можно расширить функциональные возможности защиты информации от НСД и для ОС семейства Unix, мы предлагаем читателю самостоятельно. Читайте далее:  25 мая 2006 года 25 мая 2006 года 10 - 16 июля 2006 года 10 - 16 июля 2006 года 1 - 6 августа 2006 года 1 - 6 августа 2006 года 21 - 31 августа 2006 года 21 - 31 августа 2006 года 25 - 30 сентября 2006 года 25 - 30 сентября 2006 года 23 - 30 октября 2006 года 23 - 30 октября 2006 года 13 - 19 ноября 2006 года 13 - 19 ноября 2006 года Я помню, как все начиналось ,часть 8, Я помню, как все начиналось ,часть 8, 8 - 14 января 2007 года 8 - 14 января 2007 года 1 - 4 февраля 2007 года 1 - 4 февраля 2007 года 5 - 11 марта 2007 года 5 - 11 марта 2007 года

|