Раздел: Документация

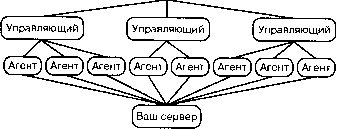

0 ... 19 20 21 22 23 24 25 ... 125 более короткий маршрут от X до Z. В этом случае Y может послать X пакет Redirect, чтобы сообщить последнему о новом маршруте. Если X отвечает на сообщения Redirect, то он обновит свою таблицу маршрутов и в дальнейшем, когда ему потребуется передать пакет Z, будет пользоваться новым маршрутом, не проходящим через маршрутизатор Y. Проблема состоит в том, что простой протокол ICMP не содержит метода аутентификации источника сообщения, что способствует успеху атаки типа «отказ от обслуживания». Пакеты ICMP легко подделать. При этом нарушитель сумеет изменить таблицу маршрутизации в вашей сети. Кроме атаки «отказ от обслуживания», при помощи сообщения Redirect удается перенаправить сетевой трафик вашей сети через один или несколько узлов, контролируемых нарушителем, облегчая тем самым выполнение различных злонамеренных действий. Посредством сообщения Destination Unreachable маршрутизатор получает сведения о недостижимости назначения IP-пакета. Подделывая пакеты Destination Unreachable, нарушитель может создать впечатление о недостижимости каких-либо важных узлов. Поэтому следует всегда блокировать входящие сообщения Redirect и Destination Unreachable. Утилита PING позволяет не только диагностировать сеть, но и получать информацию о ней. Одна из функций хорошего межсетевого экрана состоит в том, чтобы предотвращать сбор посторонними любых сведений об узлах сети. Каждый добытый хакером бит информации приближает его к цели - найти способ проникнуть в вашу сеть или нарушить ее работу. Следует как минимум блокировать в брандмауэре входящие ICMP сообщения Echo Request. При этом вы сможете по-прежнему использовать PING для внешних узлов, поскольку выходящие сообщения Echo Request и входящие Echo Reply останутся заблокированными. Атаки типа «ping of death* Атаки типа «ping of death» («смертельный пинг»), появившиеся несколько лет назад, состоят в посылке ICMP-пакета Echo Request, размер которого намного превосходит обычные 64 байта. Передача пакета с размером больше максимально возможного, то есть больше 65536 байт, приводит к аварийному завершению работы некоторых операционных систем. Уровень IP, конечно же, разбивает такие пакеты на фрагменты, но при доставке адресату они снова собираются, и атака завершается успехом. Этой атаке подвержены не только различные версии UNIX или Linux. Оказалось, что «ping of death* в состоянии нарушать работу значительного числа различных операционных систем. К счастью, все основные производители уже выпустили исправления, предотвращающие успех подобной атаки. Но если вы устанавливаете новую систему с компакт-диска, которому более двух лет, она может оказаться незащищенной. Прочитайте документацию и, как обычно, проверьте наличие обновлений и исправлений на Web-сайте производителя используемого системного ПО. Распределенные DOS-атаки Риск подвергнуться атаке типа «отказ от обслуживания» с произвольного компьютера в Internet делает сервер очень уязвимым. Несколько лет назад в арсенале хакеров появились новые инструменты, позволяющие организовать сразу множество компьютеров для внезапной атаки на беззащитную жертву. Первая из этих программ называлась TrinOO, за ней последовала Tribe Flood Network (TFN). Недавно была обнаружена ее новая версия TFN2K (Tribe Flood Network 2000). Последняя из подобных программ носит название Stacheldraht (в переводе с немецкого - «колючая проволока»). Эти программы отличаются от более ранних версий распределенной природой DOS-атак, координируемых одним компьютером, который управляется хакером. На рис. 3.2 изображена схема такого метода атаки, позволяющая понять, почему подобная атака способна доставить серьезные проблемы. Атакующий!  Рис. 3.2 Один компьютер координирует атаки нескольких систем, сосредоточенные на одной цели Организовать подобную атаку достаточно сложно. Атакующий должен вначале проникнуть на другие - слабо защищенные - системы, чтобы создать ряд систем, которые называются управляющими и агентами. Сама атака на целевую систему выполняется агентами. Они контролируются управляющими системами. На вершине всей этой структуры находится компьютер атакующего. В программе TrinOO взаимодействие обеспечивается протоколом TCP/IP, а на компьютер жертвы направляется поток пакетов UDR Новые инструменты устроены сложнее, при взаимодействии применяют шифрование и позволяют атакующему выбирать тип атаки: UDP, SYN или ICMP flood либо их комбинацию. Распределенная природа атаки предоставляет агентам возможность перегружать канал связи целевого узла. Нормальные операции при этом либо полностью блокируются, либо выполняются очень медленно. Использование в новых версиях шифрования и поддельных адресов усложняет локализацию компьютера, с которого начинается нападение. Но целью атаки является не только ее жертва. От атаки страдают и агенты, взломанные атакующим при планировании операции. Агентами могут оказаться не только мощные серверы в корпоративной сети, но и домашние компьютеры, подключенные к Internet при помощи выделенной линии или другого высокоскоростного постоянного канала. Дополнительная информация о распределенных атаках Архив бюллетеней с рекомендациями по вопросам безопасности вы найдете на Web-сайте Computer Incident Advisory Capability (Рекомендации по предотвращению компьютерных инцидентов) http://ciac.llnl.gov/. принадлежащем Lawrence Livermore National Laboratory (национальной лаборатории Лоренса Ливермора). Бюллетень CIAC-23 / 9 {(Distributed Denial of Service» посвящен подробному описанию различных инструментов для распределенных атак и содержит советы по защите от них. Фрагментация пакетов Не во всех сегментах сети принят одинаковый размер кадров данных. Поскольку Internet представляет собой объединение множества сетей, размер IP-пакетов, переданных в какой-либо сегмент, может оказаться больше допустимого в нем. Протокол IP позволяет разбивать пакет на несколько более мелких пакетов, которые снова собираются после доставки к месту назначения. -------------- Описание полей заголовка IP-пакета см. в разделе «Формат IP-датаграммы» \ главы 2.I I J Для управления процессом фрагментации существует несколько полей заголовка IP-датаграммы. Поле Fragment Offset соответствует смещению фрагмента от начала исходного пакета. Поскольку фрагменты не всегда попадают к адресату в том порядке, в котором они были отправлены, и фрагменты разных сообщений иногда смешиваются друг с другом, для обозначения фрагментов, принадлежащих к определенному исходному сообщению, предназначено поле Identification. Последний фрагмент сообщения помечается в поле Flags. После получения адресатом всех фрагментов они собираются в пакет и отсылаются вверх по стеку протокола. Как вы помните, протокол TCP помещает в сообщение собственный заголовок, а затем передает результат вниз по стеку протоколу IP, который также присоединяет к пакету свой заголовок. С точки зрения IP, заголовок TCP является частью полезной информации пакета, как и находящиеся в нем данные. Поэтому при фрагментации сообщения заголовок TCP, который находится в начале пакета, помещается в первый фрагмент (см. рис. 3.3). Следующие фрагменты содержат остальную часть пакета TCP, но не включают в себя заголовок TCP. В случае корректной сборки пакета никаких проблем не возникает. Если же такие пакеты проходят через межсетевой экран, фильтр в состоянии проверить При этом атакующему удается «завербовать» для атаки буквально миллионы систем, поскольку большинство пользователей домашних компьютеров знают не слишком много о защите собственных компьютеров от взлома. 0 ... 19 20 21 22 23 24 25 ... 125

|