Раздел: Документация

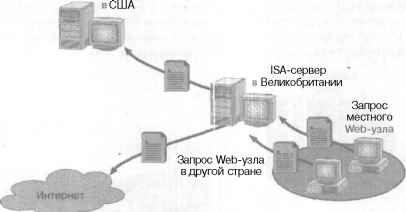

0 ... 13 14 15 16 17 18 19 ... 131 Основные сведения об Г5А-серч&ре Глава 1 в Великобритании и подключила его к местному интернет-провайдеру. Далее администраторы настроили правило маршрут и злшш на ISA-сервере в филиале, предусматривающее перенаправление запросов к британским узлам Интернета локальному интернет-провайдеру, а всех остальных запросов — на массив ISA-серверов в штаб-квартире в США. Здесь подчиненный ISA-сервер в британском филиале пользуется преимуществами кэша на ISA-сервере в штаб-квартире. Дополнительным преимуществом также является добавочное кэширование локальных объектов, загруженных на ISA-cepuep вчерез локального интернет-провайдера. Рис. 1-13 иллюстрирует, как запросы YVer-npoKcn перенаправляются на разные серверы в зависимости от адреса запращиьаемых узлов. ISA-сервер в филиале переправляет в Интернет все клиентские запросы W-;b-y.i;fOB внутри страны. Запросы других узлов направляются вверх по иерархии на ISA-сервер в США. ISA-сервер  Im 1-13. Маршрутизация Web-прокеи Резюме применяется длясвязи между локальной сетью и Интер- нетом. Выполняя прямое Web-кэширование, ISA-сервер сохраняет данные для клиентов внутренней сети при их обращении к данным в Интернете. Обратное Web-кэширование используется для обслуживания запросов внешних клиентов,к опублико- ванным серверам во внутренней сети. В обеих описанных ситуациях ISA-сервер облегчает и ускоряет доступ пользователей к информации. Механизм кэширования на ISA-сервере также предоставляет и другие возможности: •кэшированиено расписанию - поддерживается конфигурирование ISA-серверадля плановой загрузки в кэш часто запрашиваемой информации из Интернета; •активное— автоматическая загрузка часто изменяемых данных в периоды снижения сетевого трафика; •распределенноекэширование — версия Enterprise Edition ISA-сервера поддерживает протокол CARP, который позволяет объединять кэши многих ISA-серверов в единый логический кэш; •иерархическое кэширование - ISA-серверы версии Enterprise Edition объединяются в иерархическую структуру с созданием цепочек кэшей. В этом случае клиенты, как правило, получают запрошенную информацию из кэша самого географически близкого к ним сервера. Занятие 4 ОсобенностиISA-сервером27 Занятие 4. Особенности управления ISA-сервером Отраслевые исследования показывают, что большинство изъянов зашиты обусловлено неудовлетворительной настройкой брандмауэров, а не плохой работой оборудования или программного обеспечения. ISA-сервер упрощает обеспечение безопасности, облегчая процедуры внедрения надежного брандмауэра путем предоставления интуитивно понятных, но тем не менее мойных средств управления. Изучив материал этоговы сможете: П рассказать, как средствами ISA-сервера обеспечить централизованное администрирование и как оно позволяет повысить безопасность сети; U рассказать, как администраторы применяют политики предприятия и массивов для гибкого управления доступом в Интернет. Продолжительность занятия - около 20 минут. Интуитивно понятный пользовательский интерфейс ММ С-оснастка ISA Management представляет собой знакомый и удобный интерфейс для выполнения практически всех задач по администрированию ISA-сервера. Она обеспечивает простоту и управляемость процессов администрирования ISA-сервера. Графические панеяи заданий (taskpad) в ISA Management позволяют «одним щелчком мыши» решить стандартные задачи и запустить мастер, которыенаиболее часто выполняемые процедуры управления, в том числе: начальные операции; •конфшурированиеУРЫ-тыпочений — локальных, удаленных и типа «клиент — сервер»; •определение правил протоколов; •создание правил узлов и содержимого; •создание правил пропускной способности; •конфигурирование безопасной публикации; •конфигурирование почтового сервера защищенного ISA-сервером, публикацию и обеспечение его безопасности, а также конфигурирование политики почтовых служб; •обеспечение безопасности систем с ограниченными возможностями по конфигурированию пользователями. Встроенные механизмы администрирования ISA-сервер поддерживает функции и брандмауэра, и сервера кэширования как на отдельных серверах, так (в версии ISA Server Enterprise Edition) и в массивах. Предусмотрена также возможность устанавливать отдельные ISA-серверы для выполнения разных функций, то есть выделять отдельные компьютеры для разных компонентов, а администрирование выполнять централизованно, средствами одной оснастки. Единый механизм управления упрощает задачу одновременного управления и зашитой сети, и производительностью Web-доступа. Единый интерфейс конфигурирования политик доступа, применяемых как к брандмауэру, так и к серверу кэширования, обеспечивает непротиворечивость и последовательность процедур управления доступом в Интернет. •Унифицированная политика и управление доступом — независимо от режима(5рандмау-эр, сервер Wub-кэширования или смешанный) ISA-сервер предоставляет непротиворечивые процедуры управления доступом в Интернет на основании политик управле- 23Основные сведения об ISA-серзере Глав? 1 ния доступом. Ограничения доступа, заданные на брандмауэре, применяются и к серверу Wch - ю и I и ро на пня. •Унифицированные механизмы управления — единый интерфейс управления Web-кэши-розанием и брандмауэром предоставляет множество преимуществ. Брандмауэр и серверсовместно используют одни службысобытий, отчетности и Централизованное лдмннистр!tp(>H;iitiiе обычно обеспечивает большую безопасность. Все административные операциис одного компьютера, а заданная конфигура- ция применяется ко всем компьютерам, обеспечивая унификацию конфигурации политик доступа. Это особенно важно для крупных организаций, где массивы состоят из большого числа ISA-серверов. Управление доступом на основе политик ISA-сервер позволяет определять и проводить в жизнь единую для всей организации политику работы с Интернетом. Контроль всех входящих и исходящих запросов и применение правил доступа на ISA-сервере гаргттирует выполнение требований этих политик пользователями внутренних и внешних сетей. На ISA-сервере применяются предопределенные, настраиваемые, расширяемые и повторно используемые элементыв том числе: •подмножества адресов клиентов — IP-адресаидщ, при наличии службы каталогов Active Directory, прошедшие аутентификацию пользователи и группы; •подмножества адресатов во внешних сетях — URL-адреса; протоколы; •типы информации — различные виды данных в Интернете, например файлы со звуком, видео, текстом или изображениями. Поддерживается более подробная детализация, например файлы с расширениями .wav, лпрЗ, .mov или .gif; •задания (графики); •приоритеты пропускной способности. Эти и другие элементы политики определяются в оснастке ISA Management (рис. 1 14).  Рис. 1-14. Определение нового элемента политики 0 ... 13 14 15 16 17 18 19 ... 131

|