Раздел: Документация

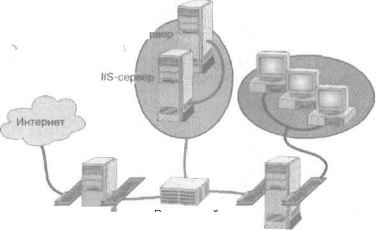

0 ... 19 20 21 22 23 24 25 ... 131  Компьютер с сервером Exchange Рис. 2-6. Сервер Exchange в локально» сети под зашитой ISA-сервера Проекты, предполагающие использование сети периметра Сеть периметра (perimeter network), или DMZ - это небольшая сеть, отделенная как от Интернета, так и от частной сети организации. Внешние пользователи получают доступ только к расположенным в ней серверам, и не допускаются во внутреннюю корпоративную сеть. Кроме того, организация, как правило, предельно ограничивает доступ во внутреннюю сеть с компьютеров в сети Сеть периметра, называемую также экранированной подсетью (screened subnet), обычно используют для размещения почтовых и Web-серверов компании. Далее показаны два варианта структуры сети периметра: •вариант<.:с,)тсш>ых» (back-to-back) ISA-серверов, один из которых используется для подключения сети периметра к Интернету, а другой — для подключения внутренней сети к сети периметра (рис. 2-7); •вариант с одним ISA-сервером с тремя адаптерами,о6еспечиваю1Щ!м безопасность как сети периметра, так и локальной сети. Корпоративные Web-серверы В&змщиаю* в сети периметра, чтобы их ресурсы были доступны из Интернета. Вместе с тем, сеть периметра препятствует доступу к каким-либо другим данным на компьютерах в локальной сети. По этой причине злоумышленник, даже если он преодолеетсети периметра, сможет скомпрометировать только располо- женные в ней серверы. Сеть периметра со сдвоенными ISA-серверами В этом варианте подключение сети периметра к Интернету и локальной сети обеспечивается двумя ISA-серверами, расположенными по разные стороны сети периметра. Соот-структура сети показана рис. 2-7. В этой сети два ISA-сервера подключены друг к другу, при этом один подключен к Интернету, а второй — к локальной сети. Оба ISA-сервера работают в режиме брандмауэра или в смешанном режиме, что существенно снижает риск компрометации, так для того, чтобы попасть во внутреннюю сеть, злоумышленнику придется взломать обе системы. Сеть периметра (экранированная подсеть) SQL-cej Корпоративная сеть  1ШГ)Выделенный ШЯг Маршрутизатор ISA-сервер 1ISA-сервер 2 Рис. 2-7. Сеть периметра со сдвоенными ISA-серверами Сеть периметра с однимс тремя адаптерами В этом варианте на одном ISA-сервере (или на каждый компьютер в составе массш- о установлены три сетевые карга. Соответствующая структура сети показана на рис. 2-8. Сеть периметраМассив (экранированная подсеть) ISA-серверов SQL- сер Корпоративная сеть  Интернет Рис. 2-8. Сеть периметра с одним ISA-сервером с тремя адаптерами Установка ISA-сервера Глава 2 Резюме Подготовка к установке ISA-сервера начинается с оценки требований к сети и разработки соответствующей сетевой топологии. Определяя требования к оборудованию для ISA-сервера, следует предусмотреть некоторую избыточность ресурсов для ожидаемой сетевой нагрузки. Для брандмауэра важно учесть пропускную способность, которая потребуется для доступа внутренних клиентов в Интернет, для кэширующего сервера — количество клиентов с Web-браузерам и, запрашивающих ресурсы из Интернета, а для публикации и обратного кэширования - частоту обращений внешних клиентов к объектам публикующих серверов. После оценки требований необходимо выбрать режим работы ISA-сервера; в качестве брандмауэра (Firewall), сервера кэширования (Cache) или смешанный (Integrated) режим. Если сетевая яатуззсз требует применения нескольких компьютеров, используются не изолированныеа массивы. ISA-серверы применяются в сети?, с различными топологиями. В проектах для малого офиса один ISA-сервер размешается между корпоративной локальной сетью и Интернетом. В более крупных и географически распределенных предприятиях в каждом местоположении располагается массив из одного или нескольких ISA-серверов. При публикации защищенных брандмауэром ресурсов опубликованные почтовые или Web-серверы разрешается размешать на одном компьютере с ISA-сервером или на другом компьютере в частной сети. Для повышения безопасности опубликованные серверы размещаются в сети периметра. 0 ... 19 20 21 22 23 24 25 ... 131

|