Вы находитесь в разделе Типовых решений систем безопасности

Анализ эфф. интегрированных систем безопасности: принципы, критерии, методыВсякий, кто занимался проектированием или эксплуатацией интегрированных систем безопасности (ИСБ), рано или поздно задается вопросом: достаточны ли принятые меры для нейтрализации возможных угроз? Насколько эффективна спроектированная система защиты? Для того чтобы ответить на эти вопросы, необходимо иметь инструмент, позволяющий количественно оценивать уровень защищенности объекта О.А. Панин

Интегрированная система безопасности как предмет анализа Под интегрированной системой безопасности будем понимать совокупность инженерно-технических средств, организационных мероприятий и действий службы безопасности, предназначенных для защиты объекта от несанкционированных действий нарушителя. Задавшись целью анализа таких систем, целесообразно в общих чертах представить себе, какими особенностями обладает ИСБ. Отметим следующие: 1.Конфликтность интересов. Принципиальное отличие ИСБ от других человекомашинных систем заключается в наличии конфликта интересов в системе "охрана-нарушитель". 2.Априорная неопределенность исходных данных для проектирования системы. В первую очередь это касается перечня угроз, модели нарушителя, и сценариев развития конфликтной ситуации. ИСБ - слабоформализованная система. 3.Случайный характер временных параметров, в том числе случайность времени движения охраны и нарушителя, времени преодоления физ. барьеров, момента срабатываний средств обнаружения и пр. 4.Трудоемкость организации эксперимента. Лучшим способом анализа эфф. ИСБ является организация учений, но этот способ связан с привлечением значительных материальных и людских ресурсов и не получил широкого распространения. "Поведение" ИСБ целесообразно изучать с помощью математического моделирования. Для построения модели необходимо выявить структуру системы, цели функционирования ИСБ, критерий эффективности, и разработать инструмент его оценки. Модель - инструмент исследования ИСБ. Критерии эффективности В ГОСТ Р 50776-95 "Системы тревожной сигнализации. Часть 1. Общие требования. Раздел 4. Руководство по проектированию, монтажу и техническому обслуживанию" утверждается, что "вид выбираемой системы должен обеспечивать защиту людей и имущества в соответствии с требуемым уровнем их безопасности". Защищенность при этом трактуется как совокупность организационно-технических мероприятий, направленных на обеспечение охраны объекта (зоны объекта)". Результат этих мероприятий характеризуется уровнем защищенности. К сожалению, данное определение декларативно. Чтобы наполнить его практическим содержанием, нужно иметь соответствующий критерий оценки. Это удобно сделать через понятие эффективности. Эффективность любой сложной технической системы (СТС) отражает ее приспособленность к выполнению своей целевой функции. Так, ГОСТ 34.003-99 определяет эффективность автоматизированной системы как "свойство, характеризуемое степенью достижения целей, поставленных при создании системы". В частности, эффективность ИСБ можно охарактеризовать как способность системы противостоять несанкционированным действиям нарушителя в рамках проектной угрозы. эффективность ИСБ и характеризует уровень защищенности объекта. Существуют качественные и количественные методы анализа. Во множественных случаях качественных оценок бинарного типа (соответствует/не соответствует требованиям) вполне достаточно, чтобы ответить на вопрос, насколько защищен объект, и наметить пути совершенствования инженерно-технической защиты. Более приемлемы количественные методы. но для того, чтобы "измерить" эффективность, необходимо иметь обоснованный критерий. Критерий эфф. (критерий оптимальности, критерий принятия решений) -признак, позволяющий дать сравнительную оценку предложенных альтернатив и выбрать оптимальное решение. На практике применяют следующие типы критериев: 1.Критерии типа "эффект-затраты", позволяющие оценивать достижение целей функционирования СТС при заданных затратах (так называемая экономическая эффективность). 2.Элиминирующие критерии, позволяющие оценивать качество СТС по заданным показателям и исключить те варианты, которые не удовлетворяют заданным ограничениям (например, методы многокритериальной оптимизации). 3.Взвешивающие критерии - искусственно сконструированные критерии, позволяющие оценивать интегральный эффект (например, "линейная свертка" частных показателей). К критерию эфф. должны предъявляться следующие требования:

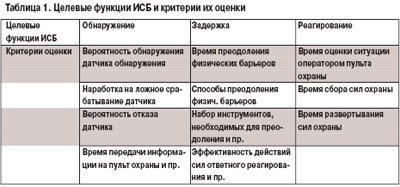

Кроме того, следует четко различать две постановки задачи: выбор наиболее рационального варианта построения СТС из нескольких вариантов (задача анализа) и оптимизация параметров СТС, значит назначение некоего набора оптимальных характеристик системы как исходных данных для проектирования (задача синтеза). Эти задачи связаны м. собой, так как базируются на применении одних и тех же оптимизационных методов. Функции ИСБ Как работает ИСБ? В общем случае можно представить следующую цепочку действий. При вторжении нарушителя в контролируемую зону происходит срабатывание датчика обнаружения. Информация от датчиков передается на центральный пульт охраны и отображается на соответствующем экране. Оператор пульта оценивает ситуацию, принимает решение по данному тревожному сообщению ("предупреждение", "внимание", "нарушение" или "ложная тревога") и передает его группе оперативного реагирования. По получению сообщения группа развертывается на рубеже, обозначенном в тревожном сообщении. При перехвате нарушителя происходит его задержание. интегрированная система безопасности представляет собой сбалансированную совокупность элементов обнаружения нарушителя, задержки продвижения нарушителя по пути следования, и элементов реагирования сил охраны на действия нарушителя. Эти элементы являются целевыми функциями системы. Каждая из них характеризуется рядом показателей (табл. 1). Оценив приведенные характеристики тем или иным способом, можно сделать суждение об эфф. ИСБ в целом. Каким образом это можно сделать? изучим следующие методы анализа:

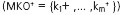

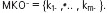

Детерминистический подход Указанный подход связан с заданием и последующей проверкой требований, содержащихся в НТД, ТЗ на проектирование, в рабочем проекте оборудования объекта средствами охранно-тревожной сигнализации. Схема реализации метода следующая: 1.Проводится категорирование объектов охраны в зависимости от их важности/потенциальной опасности, возможного и/или допустимого социально-экономического ущерба, от прогнозируемых угроз, типа объекта идругих установленных и принятых критериев. 2.Для объектов каждой категории устанавливаются дифференцированные требования по организации охраны и инженерно-технической укрепленности конструктивных элементов объекта (в первую очередь ограждающих конструкций и элементов инженерно-технической укрепленности). Такой подход реализуется, например, в руководящих документах МВД России (РД 78.36.003-2002 "Инженер-нотехническая укрепленность. Технические средства охраны. Требования и нормы проектирования по защите объектов от преступных посягательств", РД 78.36.006-2005 "Рекомендации по выбору и применению технических средств охранно-пожарной сигнализации и средств инженерно-технической укрепленности для оборудования объектов" и пр.). При этом уровень защищенности должен соответствовать значимости объекта, выражаемой через его категорию, - в этом состоит базовой принцип проектирования эффективной ИСБ. 3. Состояние ИСБ оценивается экспертным путем. Экспертная оценка - средство переработки слабоструктурированных данных, при котором используются суждения экспертов для подготовки обоснованных решений (заполняются опросные листы, содержащие формализованные перечни требований по охране объекта, в том числе по оснащению периметра объекта, его зданий, сооружений, по степени готовности, уровню обучения личного состава сил безопасности, по наличию комплекта нормативных документов, регламентирующих организацию охраны объекта). Методы многокритериальной оптимизации Основой данных методов является агрегирование информации о частных показателях качества. Среди них выделяют методы лексикографического упорядочивания, итерационные методы предпочтительного выбора, аксиоматический подход с использованием теории полезности и пр. изучим, например, один из итерационных методов - метод "смещенного идеала". Пусть задано n объектов, оцененных по m критериям: 1.Моделируются два многокритериальных объекта (МКО): "условно предпочтительный", формируемый из максимальных по полезности значений критериев 2.Задается вектор предпочтений, например 3.Чтобы выявить объекты, которые не претендуют на предпочтительные, их сравнивают с идеальным, вычисляя "расстояние" (метрику) до идеального. Так, объекты ранжируются по расстоянию от идеального объекта, например: Логико-вероятностные методы Такие методы позволяют получить количественную оценку риска как меры опасности. Они давно применяются в отечественной практике для анализа надежности и безопасности СТС. В основе лежат два понятия: степень риска и уровень защищенности. Степень риска 1.Составляется сценарий развития опасности (граф вида "дерево"), представляющий собой логико-вероятностную модель функционирования ИСБ. Сценарий содержит события трех видов: инициирующие, промежуточныеи конечное. Инициирующие события описывают входные воздействия на систему (преодоление нарушителем периметра объекта, имитация процедуры идентификации на ЛКПП и пр.). Промежуточные события - логическая комбинация (конъюнкция или дизъюнкция) исходных. Конечное событие описывает опасное состояние системы (проникновение нарушителя на объект и пр.). 2.Аналитически граф описывается с помощью функции опасности системы 3. С помощью логико-вероятностных преобразований функция опасности системы приводится к одной из канонических форм и заменяется вероятностной функцией

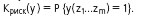

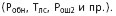

Трудность здесь заключается в обеспечении достоверности исходных данных. Различают объективные и субъективные вероятности. Объективными являются характеристики технических средств охраны по результатам натурных испытаний Имитационное моделирование Вероятностный подход к анализу базируется на предположениях о случайности и независимости временных параметров в системе "охрана-нарушитель". Эффективность здесь понимается как вероятность пресечения несанкционированных действий нарушителя:

Как оценивать эти вероятности? Один из методов - имитационное моделирование. Это вычислительный эксперимент, основанный на том известном факте, что при увеличении числа испытаний n относительная частота Каждая конфликтная ситуация в ИСБ просчитывается много раз, по результатам набирается статистика захватов нарушителя. Эффективность ИСБ оценивается статистически, как отношение числа захватов к общему числу испытаний. Количество опытов определяется исходя из того, что при заданной доверительной вероятности необходимо обеспечить требуемую точность оценки. Достоинства и недостатки методов Достоинством детерминистического подхода является то, что в руки проектировщика даются четкие и ясные критерии того, как оборудовать объект техническими средствами охраны. Основная проблема - способ получения интегрального показателя. Наиболее распространена "линейная свертка" вида: Достоинством имитационного моделирования является физически обоснованный критерий эфф. (вероятность). Недостаток - трудность его интерпретации и нормирования. Пусть в результате анализа получено значение В результате использования логико-вероятностных методов для анализа эфф. ИСБ тоже получается число Другие методы В одной аналитической статье невозможно описать все многообразие методов, применяемых для анализа эфф. ИСБ. В числе других методов можно отметить методологию событийно-временного анализа, разработанную специалистами группы компаний "ИСТА", методику оценки эфф. охранной безопасности от краж д.т.н. Г.Е. Шепитько, основанную на статистике угроз, критерий экономичности от ущерба д.т.н. Э.И. Абалмазова. Существуют и другие методы. Зачем нужны такие аналитические исследования? Варьируя элементы обнаружения, задержки и реагирования и просчитывая каждый раз эффективность, можно добиться оптимального построения ИСБ, и наметить пути ее совершенствования. Такие методы позволяют на научной основе реализовать основные принципы построения эффективной ИСБ: обеспечение максимальной задержки до обнаружения, своевременного пресечения, эшелонированной и сбалансированной защиты.

Читайте далее:  Дифференциация объектов защиты. Составляющие системы обеспечения комплексной безопасности стационарн Дифференциация объектов защиты. Составляющие системы обеспечения комплексной безопасности стационарн Оборудование GrifonTer Оборудование GrifonTer Функциональная опасность, безопасность и значимость объекта. Часть 2 Функциональная опасность, безопасность и значимость объекта. Часть 2 Genesis Genesis Гипермаркет Shop.Sec.Ru Гипермаркет Shop.Sec.Ru Интегрированные СБ (Анализ зарубежных ИСБ и направления их развития) Интегрированные СБ (Анализ зарубежных ИСБ и направления их развития) I_building I_building Безопасность ОПО Безопасность ОПО |

Процедура оптимизации такова:

Процедура оптимизации такова: и наихудший - из минимальных по полезности значений критериев:

и наихудший - из минимальных по полезности значений критериев:

Он отражает предпочтениялица, принимающего решение в отношении оптимизируемых показателей эффективности.

Он отражает предпочтениялица, принимающего решение в отношении оптимизируемых показателей эффективности. Наименее предпочтительный объект

Наименее предпочтительный объект исключается из рассмотрения, после чего процедура повторяется. исключая неподходящие объекты, в конце остается один, наиболее предпочтительный.

исключается из рассмотрения, после чего процедура повторяется. исключая неподходящие объекты, в конце остается один, наиболее предпочтительный. - вероятность невыполнения ИСБ своей целевой функции. Обратная величина характеризует уровень защищенности

- вероятность невыполнения ИСБ своей целевой функции. Обратная величина характеризует уровень защищенности  Оценка защищенности - процедура оценки показателей Криск, Кзащ для людей и имущества на охраняемом объекте. Процедура анализа следующая:

Оценка защищенности - процедура оценки показателей Криск, Кзащ для людей и имущества на охраняемом объекте. Процедура анализа следующая: где:

где: инициирующие события, а значение - конечное (опасное) событие. По этой функции можно выделить так называемые кратчайшие пути опасного функционирования. Каждый из них представляет собой минимальный набор инициирующих событий, конъюнкция (совмещение) которых приводит к опасному состоянию.

инициирующие события, а значение - конечное (опасное) событие. По этой функции можно выделить так называемые кратчайшие пути опасного функционирования. Каждый из них представляет собой минимальный набор инициирующих событий, конъюнкция (совмещение) которых приводит к опасному состоянию.  При этом необходимо иметь вероятности инициирующих событий

При этом необходимо иметь вероятности инициирующих событий  (например, вероятность обнаружения преодоления периметра, вероятность прохода через ЛКПП по подложному пропуску и пр.). Значение вероятностной функции Р, при которой значение функции опасности у равно 1 (это означает наступление опасного события), и определяет степень риска, присутствующего в системе:

(например, вероятность обнаружения преодоления периметра, вероятность прохода через ЛКПП по подложному пропуску и пр.). Значение вероятностной функции Р, при которой значение функции опасности у равно 1 (это означает наступление опасного события), и определяет степень риска, присутствующего в системе:

Качественно иную (субъективную) природу имеют результаты анализа уязвимости, отражающие интуитивные представления о возможности и характере реализации угрозы.

Качественно иную (субъективную) природу имеют результаты анализа уязвимости, отражающие интуитивные представления о возможности и характере реализации угрозы. - вероятность обнаружения нарушителя;

- вероятность обнаружения нарушителя; - вероятность нейтрализации нарушителя.

- вероятность нейтрализации нарушителя.  появления случайного события А в серии испытаний стремится к его вероятности в единичном испытании

появления случайного события А в серии испытаний стремится к его вероятности в единичном испытании  при

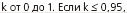

при С помощью генератора случайных чисел получают выборки случайных величин, распределенных по известному закону с известными математическим ожиданием и дисперсией. Приведем пример. Периметр объекта оборудован системой охранной сигнализации с вероятностью обнаружения

С помощью генератора случайных чисел получают выборки случайных величин, распределенных по известному закону с известными математическим ожиданием и дисперсией. Приведем пример. Периметр объекта оборудован системой охранной сигнализации с вероятностью обнаружения Для имитационного моделирования работы такой системы "разыгрывается" равномерно распределенное случайное число

Для имитационного моделирования работы такой системы "разыгрывается" равномерно распределенное случайное число  система сработала, в противном случае - нет. Таким же образом моделируется время движения сил охраны и нарушителя и другие случайные циклы в ИСБ.

система сработала, в противном случае - нет. Таким же образом моделируется время движения сил охраны и нарушителя и другие случайные циклы в ИСБ.  - экспертная оценка частного показателя, ai - "вес" показателя). Необходимо помнить, что операция осреднения имеет смысл, если частные показатели однотипны, значит имеют одинаковую "физическую природу". Если это не так, такой интегральный показатель не имеет физического смысла.

- экспертная оценка частного показателя, ai - "вес" показателя). Необходимо помнить, что операция осреднения имеет смысл, если частные показатели однотипны, значит имеют одинаковую "физическую природу". Если это не так, такой интегральный показатель не имеет физического смысла.  Не ясно, много это или мало, достаточен уровень защиты объекта или нет?

Не ясно, много это или мало, достаточен уровень защиты объекта или нет? . Но смысл здесь не в цифре, а в том, что логико-вероятностное моделирование позволяет построить модель безопасного функционирования ИСБ, определить "уязвимые места" системы и оценивать "вклад" каждого из них, ранжируя их по степени опасности. В качестве недостатков здесь можно отметить трудоемкость логических преобразований при анализе сложных сценариев (переход от функции опасного состояния к вероятностной функции), и разнородность исходных данных (объективных, которые можно достоверно оценить, и субъективных, отражающих "ожидания угрозы").

. Но смысл здесь не в цифре, а в том, что логико-вероятностное моделирование позволяет построить модель безопасного функционирования ИСБ, определить "уязвимые места" системы и оценивать "вклад" каждого из них, ранжируя их по степени опасности. В качестве недостатков здесь можно отметить трудоемкость логических преобразований при анализе сложных сценариев (переход от функции опасного состояния к вероятностной функции), и разнородность исходных данных (объективных, которые можно достоверно оценить, и субъективных, отражающих "ожидания угрозы").