Вы находитесь в разделе Типовых решений систем безопасности

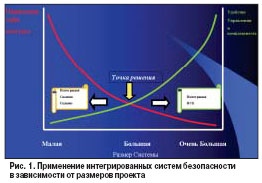

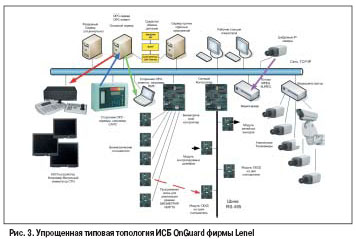

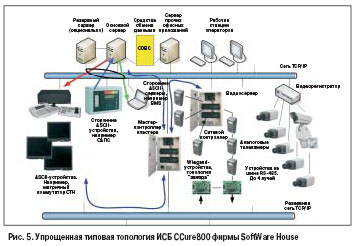

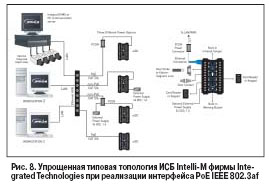

Интегрированные СБ (Анализ зарубежных ИСБ и направления их развития) С.В. Кучумаров Искусство Войны, Сунь Цзы, 500 лет до н.э. Современные интегрированные системы безопасности (ИСБ) обеспечивают (и в этом их основное назначение) максимальную функциональность применения комплекса технических средств. Они позволяют беспрепятственно объединить широчайший круг подсистем, включающих теленаблюдение, оборудование охранной, пожарной сигнализации, систем контроля и управления доступом, выдачи пропусков, фотоидентификации персонала, управления лифтами. Эти системы (как комбинированные, так и созданные при использовании оборудования одного поставщика) работают с набором протоколов обмена данными, такими как стандартный формат Wiegand (протоколы магнитных и Proximity-считывателей), форматы штрихкодов, протоколы биометрических систем, собственные протоколы фирм-изготовителей оборудования, в том числе протоколы систем управления поворотными камерами, матричными коммутаторами и т.д. Практически все современные интеллектуальные исполнительные приборы используют микроциклорные контроллеры, энергонезависимую память, системы питания, резервирования данных и т.д. Это позволяет рассматривать основанные на их базе комплексы как системы с распределенным интеллектом, повышающим надежность, быстродействие и обеспечивающим необычайную гибкость. Учитывая вышесказанное, необходимо обратить внимание читателей журнала на тот факт, что информационная и программная составляющая современных ИСБ становится все более и более существенной по сравнению с их аппаратной частью. Это выражается в росте сложности и многофункциональности прикладного программного обеспечения, универсально ориентированного на широкий спектр поставщиков аппаратуры, которые,, достаточно часто предлагают инструменты интеграции своего "железа" в разработки заказчиков-производителей ИСБ в виде API (Application Programming Interface) или SDK (System Development Kit). Вопросы роста информатизации ИСБ непосредственно приводят к необходимости создания адекватной коммуникационной структуры ком-плексов, ее топологии и надежности. Полностью соответствуя требованиям наиболее развитой и широко используемой в настоящее время сетевой спецификации TCP/IP, современные системы интеграции могут быть применены в рамках корпоративной или выделенной локальной/территориальной вычислительной сети (ЛВС/ТВС). Благодаря широким возможностям современных топологий систем передачи и коммутации пакетов информации потребитель получает доступ к своим удаленным объектам при использовании разнообразных каналов связи, включая ISDN-линии, модемные коммутируемые каналы, выделенные линии (в том числе с использованием технологии xDSL), волоконно-оптические сети или локально прямой доступ к ресурсам системы через сервер ИСБ внутри корпоративной сети на одном крупном объекте. Современные системы в основном не делают различия м. локальными и распределенными ресурсами объектов охраны, это в большей степени вопрос создания надежной корпоративной сети и административной поддержки установленного на удаленных объектах оборудования. Не столько большие размеры предприятия или территориального размещения его филиалов, сколько потенциальная угроза различного рода правовых и технологических нарушений ставят перед ИСБ дополнительные специфические задачи, при рассмотрении которых оценка рисков объекта требует особого внимания. Среди выполняемых на промышленных объектах работ при создании современной ИСБ особого внимания заслуживают работы по анализу уязвимости, по обеспечению комплексности и взаимосвязанности подсистем. Правильное и глубокое осмысление всех аспектов проекта в значительной степени позволяет избежать избыточности системы при безусловном выполнении поставленной цели инсталляции. Терроризм и внутренние хищения опасных материалов (яды, биологически- и радиоактивные, взрывчатые вещества) являются основными современными нетехнологическими рисками.  В сложившейся социальной и политической реальности инженерный персонал обязан добавить к обычному (классическому) оборудованию систем безопасности специальные интеллектуальные системы обнаружения. В конечном итоге общее число контрольных точек системы может превысить допустимые размеры. В этом случае встает дилемма: контролировать каждый извещатель, датчик самыми примитивными, но крайне простыми, понятными и доступными средствами или, возложив часть ответственности на разработчиков системы, объединять контрольные точки в группы, собирать информацию полевыми контроллерами, осуществлять логическую связь с прочим оборудованием в рамках разработанной стратегии охраны и визуализировать полученную информацию с помощью графического интерфейса пользователя. На рис. 1 видно, что ИСБ наиболее эффективны на объектах значительного масштаба, а на малых проектах легче обойтись более привычными бюджетными средствами. Очевидно, что к каждому конкретному случаю необходимо подходить индивидуально, решая степень и глубину интеграции систем на предпроектном этапе. Поэтому можно констатировать, что ИСБ - это техническая система, которая обеспечивает защиту объектов комплексно и интегрированно, соответствует принципам безопасности, приемлемым для конкретного современного потребителя и использует новейшие методы и средства разработки проектных решений. Она предполагает адаптацию/настройку программного обеспечения (в соответствии с задачей) и прочие меры защиты, а именно: разработку структуры системы, установку механических и электронных компонентов оборудования, запуск программного обеспечения, совместную наладку и комплексные испытания. В нашей аналитической статье приводятся краткие результаты исследования нескольких ИСБ (производителей, мало- и хорошо известных в России), так как анализ их построения поможет специалистам глубже понять достоинства тех или иных приме-ненных (достаточно типовых) технических решений. Предварительно хотелось бы обратить внимание на характерные для современных систем топологии и дать краткие комментарии. Первая топология ("звезда") широко распро-странена в системах малой и средней емкости, так как вопрос бюджета для таких решений стоит на одном из главных мест. Из приведённого рисунка ясно, что повреждение сигнального (питающего) кабеля приводит к выходу из строя целого сегмента извещателей. Поэтому увеличение числа устройств в вышеназванном сегменте нецелесообразно по соображениям живучести системы. В качестве примера использования этой топологии можно упомянуть широко распространенную в нашей стране линейку охранных панелей Vista и прочие аналогичные системы. В зарубежной нотации такой способ включения охранных устройств называется Class B wiring (style 4).Вторая топология ("дерево") часто применяется во многообъектовых пультовых системах охраны, в том числе и беспроводных (радио). Например, на объекте устанавливается функционально законченная панель охранной сигнализации, собирающая информацию с устройств первого уровня с применением, в частности, топологии "звезда". На втором уровне с помощью системы связи информация о тревожных событиях концентрируется и анализируется. Понятно, что отказ радиопередатчика или кабельного модема практически выводит объектовую часть из рабочего режима. Это заставляет применять специальные методы периодического тестирования канала связи (например, известные разработки отечественной фирмы "Альтоника") или резервировать каналы, дополняя, к примеру, кабельную систему радиосистемой (скажем, с использованием GSM-сигнализаторов) и наоборот. Классическим примером такого решения является распространенная в некоторых странах (в том числе и в России, при охране квартир) технология типа Control Center. При ее использовании значительное число объектов без собственного персонала службы безопасности по договору охраняется специализированной службой, которая имеет отработанные алгоритмы взаимодействия с милицейскими/полицейскими нарядами (например, аналогичный сервис фирмы "Гольфстрим" и т.д.). Топология "шина" широко применяется в охранных (в том числе в системах контроля доступа), измерительных системах и устройствах промышленной автоматики. Здесь выигрышным является уменьшение суммарной длины кабельной проводки и принцип. возможность устройств сообщаться м. собой без участия центрального узла связи. С использованием шинной топологии строятся и известные в Росcии охранные системы, например, Aritech Advisor-Master (GE Security), Radionics (Bosch) 9400 и т.д. Топология "кольцо" (кабельная проводка Class A/Style 7) является логическим развитием топологии "шина", но она более надежна и устойчива к обрывам, коротким замыканиям (при наличии модулей локализации короткого замыкания). Эта топология применяется в автоматических адресных системах охранно-пожарной сигнализации (Simplex, Aritech, Esser и т.д.), где долговременное надежное функционирование системы является первоочередной задачей. При больших инсталляциях, когда для увеличения адресной емкости применяют несколько охранных панелей, эти устройства также соединяются по кольцевой топологии. Впрочем, можно привести примеры, когда охранные системы соединяют транспондеры/извещатели по кольцевой шине (панель 941 2 Bosch/Radionics через адаптер D1 29 на две петлевых шины). На практике применяются (в той или иной комбинации) все топологии. Кроме того, при использовании вычислительной сети TCP/IP в качестве средства передачи информации кольцевую или древовидную топологию можно организовать естественным образом. В первом случае периферийные устройства должны иметь сетевой адаптер, а каналообразующие коммутаторы должны допускать объединение в стеки или обеспечивать создание кольцевой структуры по принципу отказоустойчивого соединения. Второй случай так же более очевиден, так как современные сети строятся по иерархическому принципу, который и подразумевает древовидную структуру.Для практического осмысления приведенных выше рассуждений изучим методы построения ряда современных ИСБ и критически проанализируем, как особенности топологии и применяемого программного обеспечения влияют на функционирование системы в реальных проектах.  Интегрированная система безопасности OnGuard компании Lenel Systems  По мере роста системы пользователь докупает оборудование и программное обеспечение, причем кратность наращивания количества считывателей программно составляет 32, аппаратно -1 или 2 (в зависимости от применяемого полевого контроллера). Кратность наращивания сетевых видеокамер аппаратно и программно равна 1 (каждая дополнительная лицензия оплачивается), кратность наращивания аналоговых камер равна 4/8/16 в зависимости от применяемого регистратора (лицензии на видеоканалы уже заложены в стоимость прибора).CDBC ASCII -устройства.Например,матричный коммутатор СТН Программистский подход фирмы Lenel к ИСБ виден по выбранному способу интеграции OnGuard с оборудованием других производителей. В качестве инструментария используется становящийся все более популярным механизм стандарта OPC (Object linking&embed-ding for Process Control). Он является расширением OLE, разработанным по инициативе фирмы Microsoft для применения в системах автоматизации технологических циклов на базе оборудования разных производителей. При использовании механизма стандарта OPC любая прикладная и инструментальная система может передавать другим приложениям и получать от них необходимые данные при условии, что форматы данных загодя согласованы. Фактически механизм работает так же, как OLE в офисных компьютерных приложениях: вы выделяете фрагмент данных в одном приложении и переносите их в другое. но есть ряд особенностей, на которых хотелось бы остановиться. В том случае, если ИСБ должна передать данные сторонним системам, на сервере данных запускается приложение OPC-сервера, в противном случае - OPC-клиента. При этом могут быть заказаны несколько типов из списка переменных. Например, могут быть организованы синхронные вызовы данных (типа вопрос-ответ по готовности), асинхронные вызовы (типа вопрос-отложенный ответ по обновлению данных), обновление/поллинг (типа вопрос-не-медленный ответ) или подписка (типа выдача данных без запроса по факту обновления). организация связи с любой системой возможна при наличии у нее опции OPC сервера или клиента, в зависимости от направления передачи данных. Естественно, и то и другое стоит дополнительных денег и усилий при запуске интерфейса. Интегратору необходимо запросить поставщика решения о наличии опции OPC сервера/клиента. Для передачи стандартной информации из баз данных ИСБ (учетные записи СКУД и т.д.) в офисные приложения и другие базы данных используется механизм LDAP (Lightweight Directory Access Protocol) в реализации Microsoft Active Directory или аналогичный инструмент межплатформенного обмена данными IBM WebSphere. Это позволяет передавать данные, например, из базы данных отдела кадров в СКУД и наоборот. Кроме того, доступны программы генерации отчетов по посещаемости персонала и учету его рабочего времени.  Интегрированная система безопасности CCure800 компании SoftWareHouse  на два считывателя и одну/две двери (до 64 кон-трольных охранных шлейфов), арС8Д - на 8 счи-тывателей/дверей (до 64 контрольных шлейфов/64 или 96 релейных выходов для управления лифтами) и iStar4/8/16 - на 4/8/16 дверей (до 195 входов/177 выходов на контроллер). Программное обеспечение тоже модульное: с лицензиями от 32 до 3 000 считывателей (кратно 32). Система также поддерживает резервирование серверов, цифровое видео как дополнительную функцию (по выбору - цифровые регистраторы одного из трех производителей, включая основного - American Dynamics, входящего в группу компаний Tyco, для записи изображений с аналоговых камер), экспорт данных и управление сторонними устройствами. Бросаются в глаза сильные стороны системы. Например, контроллеры позволяют подключать полевые устройства по шине RS-485 с использованием топологии "звезда", "шина" или смешанно. При этом контроллер iStar допускает подключение до 16 считывателей/дверей непосредственно по топологии "звезда" на расстоянии, ограничиваемом только дальностью рекомендованной передачи сигналов Wiegand, т.е. на 1 50 м. Возможно и смешанное подключение. Это удобно и более чем доста-точно для большинства офисных инсталляций. Наиболее наглядно это может быть продемонстрировано для предполагаемого офиса, в котором СКУД контролирует две удаленные про-ходные и двери в основном здании. Использование аппаратного потенциала контроллера реализуется без дополнительных аппаратных затрат такой конфигурацией: шина 1-RS-485-2 считывателя + шина 2-RS-485-2 считывателя + 1 2 считывателей Wiegand. Следует обратить внимание, что для подключения к шине RS-485 можно использовать специализированные считыватели, клавиатуры (в том числе с ЖК-дисплеями, на которые с контроллеров можно отправлять любую текстовую инфор-мацию), модули входов/выходов или интерфейсные платы, обеспечивающие связь произвольных Wiegand-устройств через вышеупомянутую шину. Старшие контроллеры семейства iStar позволяют организовывать кластеры контроллеров (причем в кластере можно использовать любые контроллеры семейства), при этом назначается мастер-контроллер и резервный мастер-контроллер.Мастер-контроллер помимо основного IP-коммуникационного порта может быть снабжен резервным сетевым портом. Младшие модели контроллеров имеют только коммуникационные порты RS-485, но легко включаются в кластер при использовании доступных преобразователей Ether-Net/RS-485. При этом данные от контроллеров на сервер передаются через мастер-контроллер (в случае отказа - через резервный мастер-контроллер), а аварийное переключение происходит автоматически. В режиме off-line кластер сохраняет полную работоспособность. Более того, в пределах кластера могут передаваться со-общения, а сами сообщения и связанные с ними события могут обрабатываться с использованием логических операций, что удобно при формировании управления паркингами, хранилищами и т.п.  Подключение дополнительных устройств или систем, например, произвольных матричных коммутаторов, впрочем, как и общение с другими сервисами здания, возможно лишь с использованием двусторонних ASCII-интерфейсов. Это означает, что для выдачи команд из ИСБ необходимо знать их синтаксис и заготовить команды, привязанные к событию. Для работы на "приём" сообщений и команд извне необходимо использование достаточно дорогой опции "дву-направленный интерфейс". При этом нужно отметить, что для основных марок матричных коммутаторов и по-воротных камер загодя созданы команды, а их вызов имеет простой и легкий, общий для всех синтаксис типа "камера ХХ монитор YY", "камера ХХ, предустановка YY" и т.д. Включение в систему IP-камер в настоящее время пока невозможно. Отсутствие все шире распространяемой OPC-ин-теграции также снижает соблазнительность рассматриваемой ИСБ, хотя, положа руку на сердце, зададим всем нам вопрос: часто ли встречаются на объектах рабочие места операторов, которые контролируют одновременно не только СТН, СКУД, но так же и САПС, например? столь серьезную ответственность стараются переложить на плечи специального оператора. Хотя иметь информацию о возгорании "из первых рук" оперативному дежурному по крупному объекту иногда было бы полезно! Обмен данными, к примеру, с офисными приложениями в рассматриваемой ИСБ возможен с использованием спецификации ODBC (Open Data Base Connectivity). ODBC предлагает процедурный API для использования запросов к базам данных. Применение ODBC включает одно или несколько собственно приложений, корневую библиотеку и один или более драйверов базы данных.  В библиотеке находятся описания стандартных процедур, а драйвер адаптирует используемые процедуры к конкретной системе управления базами данных (СУБД). ODBC является модульной, и взаимодействие модулей должно быть увязано. Относиться к этому надо внимательно. Фирма гарантирует импорт кадровых данных из Microsoft SQL Server, Excel, Oracle, Text, Microsoft Access и Progress. Экспорт данных при формировании отчетов возможен при использовании ODBC-совместимых утилит анализа баз данных и коммерческих (или заказных) пакетов формирования отчетов, напри-мер Crystal Reports, причем в старших версиях ССure800 лицензия этого программного обеспечения уже включена в стоимость. Хотя враг сильнее нас числом, мы можем предотвратить схватку с ним. Действуй так, чтобы вскрыть его планы и возможный порядок действия. все - таки воевать и победить во всех Ваших схватках не является высшим совершенством; высшее совершенство состоит в том, чтобы отвратить и сломить врага так же до схватки. Искусство Войны, Сунь Цзы, 500 лет до н.э. В каком направлении будут раз-виваться ИСБ лидеров индустрии

В качестве краткой иллюстрации приведем несколько примеров достаточно новых систем и методов их построения.  Миниатюризация и новые среды  Использование "тонких" программных клиентов Переход к событийно ориентированным системам В заключение хочется сказать, что приведенный анализ окажется полезным читателям журнала при планировании проектов на существующих ИСБ, при создании новых и послужит существенному повышению уровня безопасности ох-раняемых объектов.Мы полагаем, что при принятии решения об установке на объекте ИСБ надо руководствоваться следующими критериями:

Читайте далее:  Две особые темы Две особые темы Функциональная безопасность объекта Функциональная безопасность объекта Игра в "испорченный телефон" отменяется Игра в "испорченный телефон" отменяется Как проверить аккумулятор? Как проверить аккумулятор? Инновационные технологии безопасности: новости отрасли Инновационные технологии безопасности: новости отрасли Новая версия "Интеллект" Новая версия "Интеллект" Измерение параметров сигналов источников радиоизлучения Измерение параметров сигналов источников радиоизлучения Категорирование объектов. Ключевой фактор обеспечения эфф. систем комплексной безопасности Категорирование объектов. Ключевой фактор обеспечения эфф. систем комплексной безопасности Комплексность и интеллектуальность. Вопросы совместимости Комплексность и интеллектуальность. Вопросы совместимости Интегра-С Интегра-С Безопасная эксплуатация СКБ (Обеспечение безопасной эксплуатации предприятия) Безопасная эксплуатация СКБ (Обеспечение безопасной эксплуатации предприятия) Новая стратегия BOSCH на рынке систем безопасности Новая стратегия BOSCH на рынке систем безопасности Первые шаги в техническом регулировании Первые шаги в техническом регулировании Предотвращение техногенных катастроф на объектах недвижимости повышенного риска с применением систем Предотвращение техногенных катастроф на объектах недвижимости повышенного риска с применением систем Рецепты счастья от Magic House Рецепты счастья от Magic House |