Вы находитесь в разделе Типовых решений систем безопасности

Аудит безопасности: реалии и заблужденияЧеловечеству остается только считать химеры, которые оно себе Аудит безопасности информации - это цикл получения и оценки сведений о безопасности данных в информационной системе. Как средство предотвращения повреждения или утечки данных этот метод анализа получает все более широкое распространение. Авторы статьи поставили перед собой задачу дать процедуре аудита четкое определение, обозначить задачи аудита и рассказать о случаях, в которых такая экспертиза необходима Начиная статью, оговоримся, что речь пойдет именно об аудите безопасности, а не об аудите информационных систем. Мы твердо стоим на позиции необходимости разделения этих понятий. Аудит безопасности предполагает, что информационная система уже есть и при этом настроена правильно или как минимум устраивает ее пользователя. Конечно, если перечисленные условия не выполняются, то аудит информационной системы по-прежнему к вашим услугам; но это уже тема для отдельной публикации. Авторы материала ставят своей целью предотвратить возникновение очередной "химеры" - распространенного заблуждения в сфере информационной безопасности. все - таки многие, выдавая желаемое за действительное, пытаются возвести аудит в ранг панацеи, какой не так давно считали шифрование и межсетевое экранирование. Сейчас, наверное, только ленивый не предлагает своим заказчикам провести аудит. А вот смысл в это понятие все вкладывают разный. Аудит в области безопасности информации правильнее было бы называть комплексным обследованием объекта информатизации. Все-таки термин "аудит" в нашей стране имеет вполне конкретный, определенный законом об аудите юридический смысл и понимается как финансовая проверка. Хотя, коль уж прижился термин в мире IT-технологий, - почему нет? "любой каприз за ваши деньги". Перед тем как рассуждать о реалиях и заблуждениях в области аудита безопасности информации, стоит определить границы предмета, чтобы не дать повода для неправильного толкования авторской позиции. Назовем приоритеты Итак, аудит безопасности информации - системный цикл получения и оценки по определенному критерию объективных данных о текущем состоянии обеспечения безопасности информации применительно к объектам, действиям и событиям в информационной системе. Целью является обследование циклов обеспечения безопасности информации при выполнении информационной системой своего главного предназначения - информационного обеспечения пользователей. На этом моменте хотелось бы заострить ваше внимание: крайне не желательно безопасность информации ставить во главу угла, как бы важна ее роль ни была! Да, не удивляйтесь, именно эти слова вы слышите из уст профессиональных "безопасников". Другое дело, что для эффективного ведения бизнеса информация должна быть целостной, конфиденциальной и доступной, а здесь уже без обеспечения безопасности информации не обойтись, но тем не менее это все-таки только обеспечение, хотя и "боевое". возвратимся к аудиту. Мы определили, что аудит представляет собой комплекс мероприятий, направленных на оценку существующего положения на объекте информатизации (например, это может быть корпоративная информационная система). Здесь стоит добавить, что на руку популяризации аудита сыграли особенности современных информационных систем. К числу наиболее значительных из них можно отнести следующие:

Важно, нужно, выгодно... Чтобы выяснить, в чем заключаются реалии аудита, выделим три основных мысли, к пониманию которых подошел на данный момент IT-рынок. Аудит - это важно:

Аудит - это нужно:

Аудит - это выгодно:

Первое, второе, третье... В чем же, по нашему мнению, выражаются самые распространенные заблуждения на тему аудита? Первое: многие думают, что аудит - это стандарт ISO 17799. Сейчас модным стало смотреть в сторону международных стандартов, и, собственно, ничего плохого в этом нет. но если говорить о качественном аудите безопасности, то ISO 17799 скорее подходит для оценки уровня, на котором осуществляется управление безопасностью информации. При этом остается нерешенным вопрос: достаточно ли принятых мер защиты для гарантии безопасности информации? Второе: аудит - это стандарт ISO 15408. По популярности он, конечно, даст хорошую фору ISO 17799. Но этот стандарт тоже не способен в полной мере определить требования к аудиту, так как обозначает только методологию формирования требований к безопасности информации для продуктов и технологий. Кроме того, он требует разработки профиля защиты и задания по безопасности для оценки правильности реализации функций безопасности. остается неясным: все ли реальные угрозы на проверяемом объекте учтены и могут быть устранены? И наконец, третье: нередко приходится слышать, что аудит представляет собой сканирование. Сканирование необходимо для подтверждения состояния безопасности, но его недостаточно для качественного аудита. Все сканеры, ищут только загодя известные и внесенные в базу данных уязвимые места системы. Кроме того, при сканировании есть вероятность выведения из строя оборудования информационной системы. Наконец, сканирование оставляет нерешенным так же один вопрос: если уязвимости не выявлены, то их нет на самом деле или их не было на момент проверки? Цели разные, методики единые Пришло время поговорить о том, что же на самом деле представляет собой аудит. Следует выделить несколько видов аудита в области безопасности информации, но стоит отметить, что отличаются они только по цели, а методика их проведения абсолютно идентична. Итак:

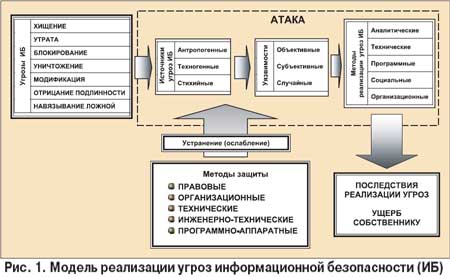

Первоначальное обследование проводится на той стадии, когда заказчик принимает решение о защите своей информации. В цикле аудита клиент получает информацию о том, что у него есть реально и насколько это соответствует необходимым требованиям и критериям. далее формируются общее видение проблемы и направление ее решения. Результатом аудита может стать концепция информационной безопасности предприятия, значит та система взглядов, которая позволит выстроить грамотную защиту информации. Из концепции способна родиться политика безопасности, которая, по сути, является набором правил безопасности. Их выполнения уже следует требовать от всех участников информационного обмена. Итак, проведено первичное обследование, собраны некоторые данные, получена общая картина состояния, выработана определенная система взглядов. Далее наступает очередь технического аудита. При реализации мероприятий технического аудита во внимание принимается имеющаяся или проектируемая информационная система и сравнивается с моделью угроз данного объекта. Результат технического аудита - набор требований к системе информационной безопасности. Если говорить о программно-аппаратных средствах защиты, то это может быть профиль защиты или техническое задание. Кроме того, определяется комплекс организационных мероприятий, уровень защиты и т.д. После того как систему безопасности информации построили, заказчик вправе убедиться, действительно ли исполнитель создал систему, удовлетворяющую всем предъявленным требованиям. Аудит вступает в стадию аттестации объекта. Результатом становится документ - аттестат соответствия. Это документ, подтверждающий соответствие ГОСТу и тому подобным стандартам. Если клиент хочет проверить, насколько выполненное решение отвечает требованиям, заложенным в его концепции и политике безопасности информации, результатом может быть заключение эксперта, которому он доверяет. Если собственник осознал ценность своей информации, а после первичного обследования пришел к заключению, что в результате утраты информации он рискует понести значительные финансовые потери, перед ним встает проблема компенсации гипотетического ущерба. Одним из вариантов является страхование информационных рисков. В подобном случае возможна так же одна форма аудита безопасности - сюрвей. Это специфическая форма аудита (или обследования). Сюрвей проводится с целью предстрахового обследования. Особенностью сюрвея считается то, что результаты передаются третьей стороне - страховой компании для определения размера страхового взноса. В качестве экспертного заключения в этом случае выступает сюрвей-рипорт. Последняя из названных выше форм аудита - контрольное обследование - проводится в основном в двух критических случаях. Это, во-первых, выяснение причин события, приведшего к потере (утрате, искажению и т.д) данных. Во-вторых - плановое контрольное обследование с целью проверки соблюдения правил безопасности информации. Лишь качественную оценку Теперь можно перейти к разговору о методах, точнее, методиках проведения аудита. К сожалению, все имеющиеся на на данный моментшний день методики (преимущественно иностранные) позволяют получить лишь качественную оценку. Это, например, Guide to BS 7799 risk assessment and risk management - DISC, PD 3002, 1998; Guide to BS 7799 auditing.о - DISC, PD 3004, 1998 (на основе стандартов BS 7799 и ISO/IEC 17799-00). Уже отмечалось, что сами стандарты BS 7799 и ISO/IEC 17799-00 позволяют оценивать только состояние управления безопасностью информации, а не уровень защищенности информационной системы. В данных методиках оценка безопасности информации проводится по 10 ключевым контрольным пунктам, которые представляют собой либо обязательные требования (требования действующего законодательства), либо считаются основными структурными элементами информационной безопасности (к примеру, обуч. правилам безопасности). Процедура аудита безопасности ИС по версии стандарта 17999 включает в себя проверку наличия 10 контрольных пунктов, оценку полноты и правильности реализации этих параметров, и анализ их адекватности существующим рискам. Такой подход может дать ответ только на уровне "это хорошо, а это плохо", а вопросы "насколько плохо или хорошо", "до какой степени критично" остаются без ответа. Восполнить этот пробел поможет методика, которая выдает руководителю количественный итог, полную картину ситуации, цифрами подтверждая рекомендации специалистов, отвечающих за обеспечение безопасности информации в компании. В двух словах изучим положения, легшие в основу этой методики. Как ответить на главный вопрос Деятельность всех организаций по обеспечению информационной безопасности направлена на то, чтобы не допустить убытков от потери конфиденциальной информации. Соответственно сам факт атаки необязательно причиняет беспокойство собственнику информации, другое дело последствия... Вырисовывается следующая цепочка: ист. угрозы - фактор (уязвимость) - угроза (действие) - последствия (атака). на данный момент есть множество трактовок понятия "угроза безопасности информации". Обратимся к словарю: термин "угроза" означает намерение нанести физический, материальный или иной вред общественным или личным интересам, возможная опасность (см. С.И. Ожегов, словарь русского языка). Иначе говоря, понятие угрозы жестко связано с юридической категорией ущерба. Анализ негативных последствий реализации угроз предполагает обязательную идентификацию возможных источников угроз, уязвимостей, способствующих их проявлению и методов их реализации. цепочка вырастает в схему, представленную на рис. 1.

Сам подход к анализу и оценке состояния (аудиту) безопасности информации основывается на вычислении весовых коэффициентов опасности для источников угроз и уязвимостей. В результате на стол руководителя службы ИБ ложится список актуальных угроз, присущих именно данному объекту. Подобный список - уже хорошо. Но и это так же не аудит, а лишь основа, базис аудита. Список нужен для определения комплекса потребных функций безопасности с целью построения "идеальной" системы обеспечения безопасности информации на конкретном объекте информатизации. А вот сравнение этой самой идеальной модели с функциями безопасности, реализованными на объекте информатизации на момент обследования, как раз и позволяет ответить на главный вопрос: хороша ли существующая система безопасности и какова вероятность ее прорыва? А это,, поможет дать ответ на главный вопрос: каким будет ущерб?

Читайте далее:  Что день грядущий нам готовит Что день грядущий нам готовит Эллиптические кривые: новый этап развития современной криптографии Эллиптические кривые: новый этап развития современной криптографии Глобальная интеграция Глобальная интеграция Хранители древностей Хранители древностей Интеграция инженерных систем в единой системе контроля и управления зданием "Magic House" Интеграция инженерных систем в единой системе контроля и управления зданием "Magic House" Какую систему выбрать для охраны нетелефонизированных объектов Какую систему выбрать для охраны нетелефонизированных объектов Крепость на колесах Крепость на колесах Антитеррористическое оборудование: состояние и перспективы Антитеррористическое оборудование: состояние и перспективы Метрологическое обеспечение радиоконтрольного оборудования Метрологическое обеспечение радиоконтрольного оборудования |