Вы находитесь в разделе Типовых решений систем безопасности

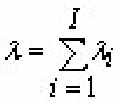

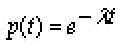

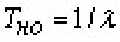

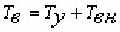

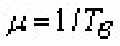

Оценка эксплуатационной безопасности системных средств. анализ защищенности современных универсальных осВвиду отсутствия сколько-нибудь осмысленных подходов к формализованной оценке (к заданию численного критерия оптимальности) эффективности защиты системных средств, анализ обеспечиваемого ими уровня информационной безопасности, как правило, сводится к экспертизе реализованных решений, в частности, к оценке корректности и непротиворечивости реализации механизмов защиты, и достаточности их набора, применительно к условиям практического использования системного средства. Именно данные требования определены в существующих нормативных документах в области защиты информации. Однако, в конечном счете, для потребителя интерес представляет не некая гипотетическая экспертная оценка эффективности механизмов защиты, основанная на анализе архитектурных решений, а эксплуатационная безопасность системных средств – реальный уровень безопасности, обеспечиваемый системным средством во время его практической эксплуатации, т.к. только на основании результатов практического использования средства и может быть получена объективная оценка его эффективности. Интерес этой оценки обусловливается и тем, что при ее формировании могут быть учтены и такие параметры эффективности, никак не связанные с архитектурными решениями, как качество разработки системного средства и его технической поддержки производителем. Сегодня ни для кого не секрет, что современные универсальные ОС, в частности ОС семейства Windows, характеризуются как критическими архитектурными недостатками встроенных в них механизмов защиты, так и систематическим обнаружением в них критичных ошибок программирования, которые, по мере обнаружения, с той или иной оперативностью исправляются производителем. Это мы все знаем. Однако возникает резонный вопрос, а к чему это приводит, какова же при этом истинная (эксплуатационная) безопасность современных универсальных ОС – остается высокой или недопустима низка? В данной работе автором вводится понятие эксплуатационной безопасности системных средств, предлагается подход к оцениванию формализованный эффективности защиты системных средств. Дается количественная оценка реальной безопасности современных универсальных ОС. На основании результатов проведенного исследования формируются требования к СЗИ от НСД. Прежде всего, попытаемся определить, что же следует понимать под эксплуатационной безопасностью системных средств. Покажем, что это свойство надежности средства защиты, как следствие, для количественной оценки данной характеристики системного средства может быть использован математический аппарат теории надежности вычислительных систем. В общем случае под надежностью вычислительной системы понимается свойство системы выполнять возложенные на нее функции в течение заданного промежутка времени. Применительно к средству защиты информации, надежность – это свойство средства обеспечивать защиту информации в течение заданного промежутка времени. В общем случае отказ вычислительной системы – это случайное событие, приводящее к невозможности выполнения системой возложенных на нее функций. Для средства защиты понятие отказ может трактоваться совсем иначе, чем при рассмотрении любого иного технического средства, т.к. с отказом связан не только переход средства защиты в состояние неработоспособности (данная составляющая отказа присуща любому техническому средству и нами далее в работе не рассматривается), но и обнаружение в средстве защиты уязвимости, приводящей к возможности несанкционированного доступа к информации (НСД). Действительно, пусть обнаружена уязвимость в механизме защиты, использование которой злоумышленником прямо, либо косвенно приводит к несанкционированному доступу к информации. Это можно трактовать как отказ средства защиты, т.к. до тех пор, пока подобная уязвимость не будет устранена, средство защиты не выполняет своих функций – существует незащищенный канал несанкционированного доступа к информации (кстати говоря, неважно, что на какой-то момент времени для средства защиты известен только один (единственный) канал НСД к информации, этого вполне достаточно, чтобы говорить об отказе средства защиты в целом, т.к. одной уязвимости вполне достаточно для ее преодоления злоумышленником). Действительно, представим себе, что вся сеть предприятия реализована на единой платформе – установлен единый тип ОС, вся защита обеспечивается встроенными в ОС механизмами защиты. В этом случае с момента обнаружения канала НСД к информации и до момента его ликвидации (посредством устранения тем или иным способом уязвимости), можно считать систему защиты отказавшей, а сеть предприятия незащищенной. Определение. Под отказом средства защиты будем понимать обнаружение уязвимости или канала НСД к информации (например, это могут быть ошибки в реализации ОС, либо приложений), которая может привести к несанкционированному доступу к информации. Аналогично тому, как это выполнено в теории надежности вычислительных систем, в данном случае можно ввести еще два важнейших параметра, характеризующих эффективность средства защиты: интенсивность отказов – среднее число отказов в единицу времени, и среднее время восстановления системы защиты после отказа, соответственно:  Определение. Под интенсивностью отказов средства защиты от НСД (интенсивностью появления уязвимостей средства защиты) следует понимать интенсивность обнаружения в ней каналов НСД к информации (уязвимостей) в единицу времени. При расчете надежности (в нашем случае – эксплуатационной безопасности) принимается, что интенсивность отказов постоянная во времени величина. Если в нашем случае предположить, что возникающие уязвимости взаимонезависимы и любая i – я, i = 1,...,I уязвимость носит катастрофический характер, предоставляя злоумышленнику возможность несанкционированного доступа к информации, то получим суммарную интенсивность возникновения уязвимостей средства защиты:  Тогда вероятность исправной работы средства защиты (вероятность отсутствия уязвимостей в средстве защиты) в течение произвольного интервала времени t определяется следующим образом:  Соответственно обратная величина интенсивности отказов средства защиты равна среднему промежутку времени между двумя отказами (двумя моментами обнаружения уязвимости) и называется временем наработки на отказ:  Определение. Интервал времени, в течение которого после возникновения отказа системы защиты обнаруженный канал НСД к информации (уязвимость) устраняется, будем называть временем восстановления средства защиты. Время восстановления (в общем случае случайная величина, тогда речь идет о среднем времени восстановления) характеризуется следующими компонентами:

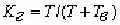

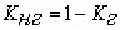

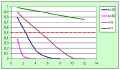

Соответственно имеем:  С учетом сказанного можем отметить, что одна из основных характеристик эксплуатационной безопасности средства защиты – это среднее время восстановления (среднее время устранения уязвимости), определяемое тем, насколько предприятие-производитель системного средства (при использовании встроенных механизмов защиты – соответственно разработчик ОС или приложения) оперативно исправляет обнаруживаемые каналы НСД к информации, и насколько оперативно вносятся предоставляемые производителем исправления в систему администратором конкретной корпоративной сети. При этом необходимо учитывать, что в течение всего времени восстановления можно считать средство защиты отказавшим (уязвимым), а защищаемый объект – незащищенным. В качестве замечания отметим, что продолжительностью времени распространения информации об уязвимости между злоумышленниками, потенциально способными осуществить атаку на защищаемый объект, можем пренебречь. Это вызвано, во-первых, тем, что уязвимость, как правило, сначала становится известна злоумышленнику, а затем уже (по понятным причинам, в результате успешной атаки на защищаемый объект) разработчику средства защиты, во-вторых, современные средства телекоммуникаций обеспечивают моментальное распространение информации о найденной уязвимости среди заинтересованных лиц, которые, подчас, объединяются в неформальные сообщества. Таким образом, характеристика эксплуатационной безопасности средства защиты – время восстановления, может служить, в том числе, и характеристикой предприятия-производителя средства защиты. Определение. Под интенсивностью восстановления средства защиты от НСД после отказа (обнаружения уязвимости) следует понимать интенсивность устранения в ней каналов НСД к информации (уязвимостей) в единицу времени.  С учетом всего сказанного свойство эксплуатационной безопасности средства защиты можно охарактеризовать коэффициентом его готовности (готовности обеспечивать защиту информации):  Определение. Критерием эксплуатационной безопасности системного средства является параметр коэффициента его готовности обеспечивать защиту информации. Коэффициент готовности, во-первых, характеризует долю времени, в течение которого средство защиты может быть использовано по своему прямому назначению (решает задачи защиты), во-вторых, характеризует вероятность того, что в любой произвольный момент времени средство защиты работоспособно (реализует функции защиты). Соответственно получаем долю времени, в течение которого объект находится в незащищенном состоянии, а также вероятность того, в любой момент времени объект незащищен:  Определив ключевые понятия эксплуатационной безопасности системных средств, параметры и критерий оценки эффективности, проведем следующее исследование. Попытаемся грубо (не будем утруждать читателя необходимостью вникать в сложные математические выкладки, тем более, что, как увидим далее, усложнение математической модели принципиально не повлияет на наши выводы) оценить потенциальную возможность обеспечить эффективную эксплуатационную безопасность современными универсальными ОС, а также рассмотрим возможные пути ее повышения. Для этого воспользуемся следующей простейшей математической моделью. Будем считать, что потоки обнаружения каналов НСД к информации (уязвимостей) – отказов средства защиты, и процесс их устранения являются пуассоновскими (описывающими наиболее случайные процессы), причем уязвимости устраняются по очереди (не одновременно), по мере их обнаружения (наверное, именно в этом и состоит основная грубость данной математической модели, однако, на практике, в большинстве случаев подобное упрощение уместно, если речь идет об одном системном средстве). В данных предположениях, вероятность того, что в любой момент времени объект защищен (определяется тем условием, что число не устраненных каналов НСД (уязвимостей) равно можно оценить по формуле:  Заметим, что далее нас будет интересовать установившийся режим (условие стационарности), определяемый выполнением условия: не выполнение этого условия означает неограниченный рост уязвимостей, что характеризует состояние полной незащищенности системного средства, что определяется условием:  Зависимости:  для различных значений интенсивностей обнаружения уязвимостей (значения интенсивностей обнаружения уязвимостей заданы в единицах: число/год, а интенсивность устранения уязвимостей – ось абсцисс, заданы в 1/неделя – за сколько недель в среднем устраняется одна уязвимость), расчитанные с использованием нашей математической модели, приведены на рис.1.  Рис. Результаты исследований Рассмотрим полученные результаты. При этом обратим внимание на выделенную пунктирную прямую (на рис.1 имеет красный цвет). Она характеризует, что в любой момент времени объект защищен с вероятностью 0, Это означает, что в любой момент времени системное средство либо защищено, либо нет. Все значения, располагаемые ниже этой прямой, характеризуют следующее свойство средства защиты – системное средство скорее не защищено, чем защищено, располагаемые выше этой прямой – системное средство скорее защищено, чем не защищено. Перед тем, как приступить к анализу полученных результатов, пофантазируем – вот бы нам иметь средство защиты, характеризуемое тем, что в любой момент времени объект защищен с вероятностью, близкой к 1 (этак, 0,99, что, вообще говоря, является нормой, когда рассматриваются вопросы надежности вычислительных средств, причем, отнюдь не в их критических приложениях). Но обратимся к рис. Рассмотрим гипотетически идеальный случай – в среднем обнаруживается одна уязвимость в год (зеленая кривая на рис. . Это случай идеален, т.к. ошибки программирования, а следовательно и потенциальные уязвимости в системном средстве присутствуют всегда, продолжительность же эксплуатации в 1 год, вполне достаточна, чтобы они могли быть выявлены. Эта зависимость нам интересна с точки зрения того, как влияет на эксплуатационную безопасность интенсивность устранения уязвимостей. Видим, что подобное влияние весьма заметно. Из рис.1 следует, что если в среднем уязвимость (в частности, ошибка программирования) исправляется разработчиком за 1 месяц, то получаем в нашем гипотетически идеальном случае, что в любой момент времени объект защищен уже с вероятностью лишь 0, А что такое 1 месяц на устранение ошибки в сложном системном средстве, его потребуется только тестировать после внесения исправления не меньше месяца, иначе сразу сталкиваемся с проблемами надежности (отказоустойчивости) и корректности функционирования системного средства. А ведь этот месяц включает в себя после обнаружения уязвимости злоумышленником: получение об этом информации производителем, собственно устранение уязвимости, в той или иной мере крупномасштабное тестирование системного средства после исправления, получение обновления потребителем и внедрение обновления в системное средство на объекте защиты. Месяц для выполнения подобной совокупности условий – это очень мало! Из рис.1 видим, что уже при 10 обнаруженных и исправленных производителем уязвимостях в год, эксплуатационную безопасность системного средства можно охарактеризовать тем, что средство скорее не защищено, чем защищено. При 20 же и более уязвимостях, просто, на наш взгляд, не стоит и заикаться о какой-либо защищенности средства защиты – в этом случае, не смотря на реализованный набор механизмов защиты, можно говорить, что защита системного средства отсутствует, как таковая. Вот действительно объективная оценка уровня защищенности! Переведем наши теоретические исследования в практическое русло и посмотрим, какова же реальная эксплуатационная безопаность современных универсальных ОС. Для этого приведем одну из множества пуликуемых экспертных оценок: В минувшем (200 году в ОС Windows было выявлено 812 дыр (исследования US-CERT). Специалисты из McAfee отмечают, что из 124 дыр, обнаруженных в Windows XP Professional на сайте Secunia (Security Provider), 29 так и осталось не устраненными, что дало компании основание присвоить Windows статус критически опасной ОС (материал был взят из новостей, опубликованных на сайте www.cnews.ru от 12.01.0 . Ничего себе статистика! В системе координат на рис.1 нам кривую по данным значениям не построить, все сольется в прямую линию со значением 0! О какой защите здесь вообще можно говорить?! Вот и явное противоречие. С одной стороны, семейство ОС Windows сегодня, пожалуй, наиболее динамично развивающаяся универсальная ОС, в части расширения как набора механизмов защиты, так и их функциональных возможностей. С другой стороны, видим, что все это не оказывает сколько-нибудь заметного влияния на повышение эксплуатационной безопасности данных системных средств. В порядке замечания отметим, что мы ни в коей мере не пытаемся утверждать, что анализируемая в работе статистическая оценка является объективной (не мы ее составляли). Здесь можно поговорить и о том, что приведенные статистические данные завышены, и о том, что они занижены. Например, ОС Windows предоставляет сервис запуска приложения под учетной записью System, не предоставляя возможности реализации разграничительной политики доступа для этой учетной записи в полном объеме (например, нельзя запретить модификацию системного диска). Как следствие, появляется возможность преодоления защиты, реализуемой ОС, несут в себе и уязвимости приложений, запускаемых с системными правами (т.е. при оценке эксплуатационной безопасности ОС необходимо учитывать и ошибки в соответствующих приложениях, что может кардинально изменить всю приведенную статистику). А это не единственный пример архитектурных недостатков встроенных в ОС механизмов защиты. Нам здесь важны общие тенденции (какой смысл спорить о том, что в любой момент времени эксплуатируемая универсальная ОС защищена с вероятностью 0,05 или, скажем, с вероятностью 0,15, потребитель наш теоретический спор “не оценит”, когда ему необходимо обеспечить значение данного параметра, по крайней мере, 0,9, лучше 0,9 . Проведенного же исследования, на наш взгляд, вполне достаточно, чтобы сделать соответствующие выводы. Выводы мы сделали, что дальше, какие существуют пути повышения эксплуатационной безопасности современных системных средств, в частности, универсальных ОС? Естественным будет рассмотреть два пути (определяемых нашей расчетной формулой) – это снижение интенсивности потока обнаружения уязвимостей системного средства, и уменьшение среднего времени восстановления системного средства после отказа – устранения обнаруженной уязвимости. Однако здесь мы сталкиваемся с объективными причинами, ограничивающими возможность получения желаемого результата, применительно к современным универсальным ОС, состоящими в следующем. Прежде всего, это очень высокая сложность подобного современного ПО. Естественно, что в программном коде подобного объема и сложности, как универсальная ОС, всегда будет достаточно ошибок, а их устранение будет требовать не мало времени. Не будем забывать, что после устранения ошибки практически все системное средство должно быть протестировано вновь, а это сложная задача, требующая серьезных временных затрат. Стремление же ускорить процедуру устранения ошибок приведет не только к внесению новых ошибок (бытует мнение, что на каждые 3 исправленные ошибки, разработчик вносит одну новую ошибку), но и к снижению уже функциональной надежности средства. В порядке замечания отметим, что с точки зрения эксплуатационной безопасности недопустимо использование не поддерживаемых производителем системных средств (например, ОС Windows 9X) и приложений, т.к. уязвимости в них не устраняются, т.е. для них имеем не выполнение условия стационарности, т.е. объект при этом защищен с вероятностью 0, другими словами полностью не защищен. Исходя из сказанного, по тем же причинам, следует предостеречь потребителя и от использования им свободно распространяемого ПО. Здесь также возникают вопросы, а устраняются ли в нем в принципе обнаруженные уязвимости, если да, то с какой интенсивностью и кто за это несет ответственность (за это ПО не платятся деньги, т.е. априори никто не отвечает за его техническую поддержку и исправление ошибок). Другой причиной можно считать современную тенденцию к быстрому моральному старению системных средств, в большой мере это относится и к универсальным ОС. Это приводит, на наш взгляд, к необоснованно частому выходу в свет новых версий ПО, как следствие, еще на не выявленные ошибки, накладываются все новые и новые. Как правило, при появлении нового системного средства, получаем и обвал обнаруженных в нем ошибок. Здесь, кстати говоря, приходим и к серьезному противоречию – с одной стороны, новые версии системных средств априори должны обладать более развитыми функциональными возможностями защиты, с другой стороны, не достаточная апробированность решений может привести к снижению эксплуатационной безопасности системного средства. В порядке замечания, остановимся еще на одном достаточно неочевидном противоречии. А если сложное системное средство не будет в течение продолжительного времени модернизироваться – будет эксплуатироваться без внесения производителем фукнкциональных изменений, приведет ли это к повышению его эксплуатационной безопасности? На первый взгляд, да. Почему? Снижается интенсивность обнаружения уязвимостей (на первых этапах эксплуатации выявляются ошибки лежащие на поверхности). Однако это не означает, что исправляется подавляющая их часть. Вместе с тем, нужно понимать, что более очевидные ошибки, как правило, и более просты в исправлении разработчиком системного средства. Другими словами, в данном случае (при продолжительной эксплуатации системного средства) получаем снижение интенсивности обнаружения уязвимостей, при одновременном же снижении интенсивности их устранения. Как это, в конечном счете, может сказаться на эксплуатационной безопасности системного средства, еще вопрос (это вопрос самостоятельного исследования). С учетом всего сказанного напрашивается вывод, который мы осторожно сформулируем в качестве предположения. Данное предположение заключается в том, что высокий уровень эксплуатационной безопасности для современных универсальных ОС, отличающихся высокой сложностью, не достижим в принципе, вне зависимости от реализуемого в них набора механизмов защиты и их функционала. Поскольку современные универсальные ОС не могут обеспечить (а возможно не только на текущий момент, а и в принципе) высокого уровня эксплуатационной безопасности, остается одна возможность – использовать добавочные СЗИ от НСД. Рассмотрим, за счет чего в этом случае может быть повышена эксплуатационная безопасность защищаемого объекта. Если говорить об интенсивности обнаружения уязвимостей, то она может быть снижена при использовании СЗИ от НСД ввиду следующего:

Если же говорить об интенсивности устранения уязвимостей, то она может быть повышена при использовании СЗИ от НСД ввиду следующего:

Кроме того, не будем забывать, что производители СЗИ от НСД – это лицензированные отечественные предприятия (мы здесь не говорим о зарубежных компаниях, т.к., по нашему мнению, ситуация, когда системное средство зарубежного производства дополнительно защищается СЗИ от НСД зарубежного производства, несколько странна). Для универсальной же ОС защита информации отнюдь не является основным потребительским свойством, и какую задачу: расширить функционал или устранить уязвимость, будет в первую очередь решать производитель ОС, еще вопрос. Да и много ли у потребителя возможностей выбора альтернативных ОС, если качество технической поддержки какой-либо их них его не удовлетворяет? С учетом всего сказанного, сформулируем требования к СЗИ от НСД, которые должны быть выполнены, в части решения задачи повышения эксплуатационной безопасности защищаемого объекта: При построении СЗИ от НСД в качестве ключевых должны решаться задачи устранения архитектурных недостатков механизмов защиты современных универсальных ОС, и противодействие атакам, основанным на ошибках в системном и прикладном ОС. СЗИ от НСД должны строиться не по принципу добавления механизмов защиты к механизмам универсальной ОС, а по принципу их полного замещения. Более подробно остановимся на втором требовании (первое и так очевидно следует из проведенного исследования). Многие из известных нам СЗИ от НСД реализованы по принципу добавления механизмов защиты к механизмам универсальной ОС. Мотивировка данного решения следующая: зачем реализовывать в СЗИ от НСД механизмы, которые и так присутствуют в универсальной ОС. А ведь это ключевые механизмы защиты, например, контроль доступа к файловым объектам, к реестру ОС и т.д. В одной из своих предыдущих статей мы показали, что в эффективных СЗИ от НСД речь не идет о простейшем копировании этих механизмов (для этого они не настолько хорошо, по крайней мере, применительно к корпоративным приложениям, реализованы в ОС), при их построении ставится и решается задача реализации принципиально новых свойств защиты, например, внесение в схему контроля доступа субъекта процесс, без чего нельзя ни корректно решить задачи контроля доступа к файловым объектам, ни обеспечить эффективного противодействия внешним ИТ-угрозам. Однако в данном требовании речь идет о другом. Только при полном замещении встроенных в универсальные ОС механизмов защиты соответствующими механизмами из состава СЗИ от НСД можно как снизить вероятность обнаружения уязвимостей (которые могут привести к НСД к информационным и системным ресурсам) злоумышленником, так и повысить интенсивность устранения уязвимостей (устранения ошибок, причем как архитектурных, так и ошибок программирования). Обоснование данных возможностей представлено выше. В порядке замечания отметим, что подобные принципы положены в основу построения Комплексной системы защиты информации (КСЗИ) Панцирь-К для ОС Windows 2000/XP/2003 (разработка ЗАО НПП Информационные технологии в бизнесе, сертификат ФСТЭК №1144 от 17.01.200 , заметим, если не единственной, то одной из немногих из числа известных нам СЗИ от НСД, реализующих сформулированные требования к средству защиты информации.

Читайте далее:  Видеокамера и зеркало много общего Видеокамера и зеркало много общего Шедевры 131-140 Шедевры 131-140 О рекламе на выставках О рекламе на выставках Конференция security-invest 2007 итоги встречи на высшем уровне Конференция security-invest 2007 итоги встречи на высшем уровне Противодействуем внутренним it-угрозам Противодействуем внутренним it-угрозам Удаленное управление сигнализацией и контроль тревог на мобильном телефоне Удаленное управление сигнализацией и контроль тревог на мобильном телефоне Интегрируемая система видеонаблюдения повышенной надежности Интегрируемая система видеонаблюдения повышенной надежности Как противодействовать инсайдерским атакам? Как противодействовать инсайдерским атакам? Биометрия на страже калифорнийских автоматов по продаже лекарственной марихуаны Биометрия на страже калифорнийских автоматов по продаже лекарственной марихуаны Народный нановидеосервер iii Народный нановидеосервер iii Предложения к гост р 51558-2008 Предложения к гост р 51558-2008 Сравнение технических решений для цифровых систем охранного телевидения Сравнение технических решений для цифровых систем охранного телевидения Биометрические системы аутентификации на выставке в уфе Биометрические системы аутентификации на выставке в уфе Обнаруживать опасные жидкости в закрытых бутылках стало проще Обнаруживать опасные жидкости в закрытых бутылках стало проще Взгляд на видео сжатие h.264 Взгляд на видео сжатие h.264 |