Вы находитесь в разделе Типовых решений систем безопасности

Информационная безопасность техногенных объектов. Обеспечение информационной безопасности объекта ТЭК на примере нефтеперерабатывающего заводаРост автоматизации производственно-хозяйственных циклов крупных промышленных предприятий и активное внедрение информационных технологий привели к значительному увеличению информационной среды предприятий. Одно из следствий этого цикла - повышение вероятности утечки, потери или порчи информации, которая влияет на обеспечение безопасности объекта С.Ю. Кондратьев  Ю.М. Надеждин  Определимся с понятиями В аналитической статье "Особенности обеспечения безопасности техногенных объектов" (см. журнал "Системы безопасности" № 3, 4 за 2006 г.) нами сформулировано операционное определение комплексной безопасности техногенного объекта (ТО) как состояние требуемой защищенности ТО в целом от реализации угроз, достигаемое путем применения образующей единую целостность совокупности взаимодействующих мероприятий по обеспечению специализированных видов безопасности. Это означает, что система обеспечения комплексной безопасности должна охватывать все виды безопасности, в том числе информационной, и учитывать взаимовлияние и взаимодействие мероприятий по их обеспечению.В таком же ключе нами сформулировано и понятие информационной безопасности техногенного объекта как состояние требуемой защищенности информационной среды ТО (информационных систем, циклов и ресурсов), обеспечивающее ее формирование, использование и развитие в интересах личности, общества и хозяйствующего субъекта. система обеспечения информационной безопасности представляет собой комплекс организационных, административно-правовых, программно-технических и иных мероприятий, направленных на защиту информационной среды.К объектам комплексной интегрированной системы обеспечения информационной безопасности (КИСОИБ) предприятия относятся:

Принципы построения СОИБ В рамках комплексной интегрированной системы обеспечения безопасности (КИСОБ) система обеспечения информационной безопасности (СОИБ) может эффективно функционировать, только являясь ее подсистемой, построенной на единых принципах и методологии, значит будучи комплексной и интегрированной.Основные принципы построения СОИБ как подсистемы КИСОБ:

Способы защиты В соответствии с решением Коллегии Гостехкомисси и Росси и № 7.2/02.03.01 "Специальные требования и рекомендации по технической защите конфиденциальной информации", защита информационной среды достигается выполнением мероприятий и применением (при необходимости) средств защиты информации по предотвращению утечки информации или воздействия на нее по техническим каналам за счет несанкционированного доступа к ней, по предупреждению преднамеренных программно-технических воздействий с целью нарушения целостности (уничтожения, искажения) информации в цикле ее обработки, передачи и хранения, нарушения ее доступности и работоспособности технических средств. Выполнение этих задач обеспечивается такими типовыми способами, как:

Однако, имея узкую специальную направленность, эти средства защиты не интегрированы в единый комплекс. Во всяком случае на рынке услуг по обеспечению информационной безопасности такие предложения не представлены. Как же можно решить эту задачу? Технические меры обеспечения информационной безопасности изучим один из компонентов СОИБ - технические меры обеспечения информационной безопасности. Исходя из сложности задач, они должны предусматривать все направления защиты, главным из которых, несомненно, представляется направление по защите информационных ресурсов.В содержательном плане защита информации предполагает защиту от:

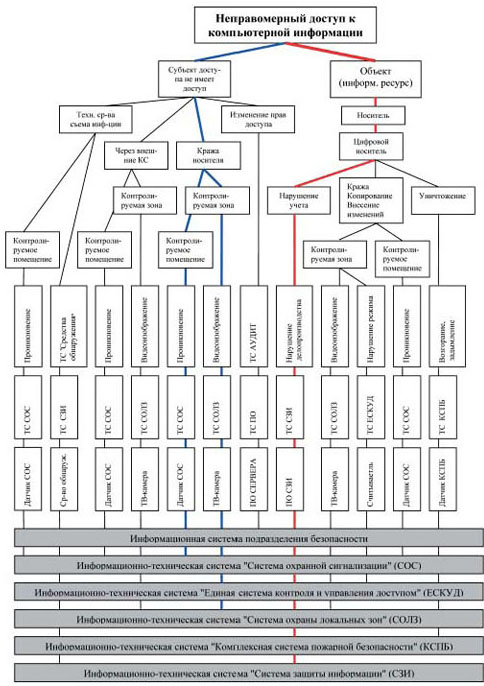

СОИБ техногенного объекта Для определения механизмов реализации СОИБ опасного производственного объекта в области защиты информации необходимо учитывать, что в его локально-вычислительных сетях циркулируют сигналы не только информационного, но и управляющего характера. Надо отметить, что для опасного производственного объекта значение достоверности формирования и доставки до исполнительного устройства управляющего сигнала систем обеспечения безопасности весьма важно, особенно для предупреждения наступления нежелательных событий, которые могут происходить в любой сфере деятельности предприятия. В этой связи вполне очевидно, что решение вопроса по защите информации (сигналов) можно обеспечить, только применяя комплексный подход к обеспечению информационной безопасности.В качестве примера изучим обычную локально-вычислительную сеть предприятия. Защищенность такой сети, значит ее способность противостоять НСД к программам и данным, и их случайному искажению или разрушению внешним хакером или внутренним злоумышленником определяется, по нашему мнению, тремя параметрами. Первый параметр - устойчивость средств, защищающих сеть, иными словами, их способность при выведении из устойчивого состояния, самостоятельно возвращаться в это состояние, противостоять влиянию искажений входных данных или сбоев либо отказов аппаратуры на результат выполнения задачи. Таких средств может быть несколько - системы обнаружения атак, антивирусные системы, системы контроля содержимого и т.д. - они, однако, только выявляют сам факт взлома защитной системы. Второй параметр, влияющий на защищенность сети, - это качество настройки (адаптация системы к условиям применения с целью улучшения ее функциональных характеристик) и конфигурации (компоновка систем с четким определением характера, количества, взаимосвязей и основных характеристик функциональных элементов) системы защиты. Этот параметр, так же как и первый, зависит от человеческого фактора. И, наконец, третий параметр - быстрота реагирования на атаки злоумышленников не только со стороны автоматизированных средств защиты, но и со стороны специалистов, отвечающих на предприятии за безопасность. В существующих системах, защищающих сеть, нет механизма, предусматривающего: Методика декомпозиции угроз Нами разработана оригинальная методика редукционной декомпозиции угроз, которая позволяет с учетом влияния "человеческого фактора" эффективнее решать задачи по обеспечению информационной безопасности с помощью не только имеющихся систем защиты информации, но и других средств, которые к ней не относятся. Для наглядности изучим пример использования данной методики в случае декомпозиции угрозы "Неправомерный доступ к компьютерной информации" (см. рисунок). На рисунке изображено своеобразное дерево события, позволяющее нам определить ранние признаки формирования угрозы, в частности, неправомерного доступа к компьютерной информации (ст. 272 УК РФ). Декомпозиция демонстрирует причинно-следственные связи, приводящие к обнаружению цикла реализации данной угрозы. Например, использование субъектом доступа неучтенного цифрового носителя (обозначено красной линией) приводит к нарушению порядка и правил ведения электронного делопроизводства, возникновению тревожного сигнала системы защиты информации, формируемого программными средствами (программным обеспечением - ПО) ИТС СЗИ. Другая реализация угрозы (она обозначена синей линией) выявляется, когда субъект, не имеющий права доступа, предпринимает попытку кражи информационного ресурса путем проникновения в контролируемую зону или в контролируемое помещение. Тревожный сигнал о цикле реализации угрозы формируется в первом случае системой охраны локальных зон (СОЛЗ) с помощью ТВ-камеры, во втором - системой охранной сигнализации (СОС) с помощью датчика СОС. Кроме того, предусмотрено использование специальной информационно-технической системы защиты информации в тех случаях, когда необходимо проводить поисковые мероприятия по обнаружению технических устройств съема информации и нарушений правил учета цифровых носителей информации. В то же время при решении задачи защиты информации максимально используются возможности всех систем обеспечения безопасности, применяемых на предприятии, в том числе систем обеспечения физической безопасности (систем охранной сигнализации, контроля и управления доступом, охраны локальных зон), систем коммерческого учета, систем обеспечения промышленной, пожарной безопасности. Необходимо отметить, что выявление признаков формирования угроз на ранней стадии предполагает более простую и эффективную организацию мероприятий по локализации и пресечению нежелательных циклов. Возникает принцип. возможность автоматизации циклов взаимодействия систем, что позволяет значительно снизить влияние "человеческого фактора". Каким образом это можно сделать - задача уже техническая, и здесь для принятия соответствующего решения имеется большое поле деятельности. Изложенный подход к решению задач обеспечения информационной безопасности в рамках комплексной интегрированной системы обеспечения информационной безопасности позволяет не только эффективно препятствовать любым попыткам воздействия на информационную среду, но и обеспечивать при этом надежность, устойчивость и живучесть самой СОИБ и КИСОБ в целом, и оперативность реакции на эти атаки и организацию циклов их локализации.

Читайте далее:  Дифференциация объектов защиты. Составляющие системы обеспечения комплексной безопасности стационарн Дифференциация объектов защиты. Составляющие системы обеспечения комплексной безопасности стационарн Оборудование GrifonTer Оборудование GrifonTer Функциональная опасность, безопасность и значимость объекта. Часть 2 Функциональная опасность, безопасность и значимость объекта. Часть 2 Genesis Genesis Гипермаркет Shop.Sec.Ru Гипермаркет Shop.Sec.Ru Интегрированные СБ (Анализ зарубежных ИСБ и направления их развития) Интегрированные СБ (Анализ зарубежных ИСБ и направления их развития) I_building I_building Безопасность ОПО Безопасность ОПО КОДОС защитит КОДОС защитит Конфиденциальное уничтожение документов. Новые технологии защиты информации Конфиденциальное уничтожение документов. Новые технологии защиты информации Magic House Magic House Многорубежная защита. Особенности охраны периметра в обеспечении комплексной безопасности особо важн Многорубежная защита. Особенности охраны периметра в обеспечении комплексной безопасности особо важн Особенности обеспечения безопасности техногенных объектов. Часть 2 Особенности обеспечения безопасности техногенных объектов. Часть 2 Портал Sec.Ru Портал Sec.Ru Выбор профессионалов: интегрированный комплекс Grigonter Выбор профессионалов: интегрированный комплекс Grigonter |