Вы находитесь в разделе Типовых решений систем безопасности

Спецтехника контроля и защиты информации: общие тенденции развития технологий

Цифровые методы и технологии развития СТС Авторами была предпринята попытка, не выходя за рамки реальности, заглянуть на несколько лет вперед и выявить наиболее общие тенденции развития технологий СТ.

циклы тотальной интеграции

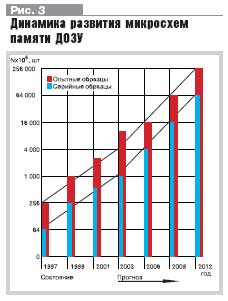

На рис. 3 приведена динамика развития основных характеристик микросхем памяти динамических оперативных запоминающих устройств (ДОЗУ или DRAM), в частности количества ячеек памяти на одном кристалле. Анализ основных технологических характеристик, представленных на рисунке, демонстрирует, что за последние 20 лет их изменение во времени хорошо аппроксимируется экспериментально установленным законом Мура: каждые 1,5 года величины характеристик удваиваются (улучшаются). Естественно, что от этих технологических параметров зависят основные технические характеристики микросхем, такие, как объем памяти и сложность циклора. Подобный прогноз использован, в частности, при разработке программы развития микроэлектроники Ассоциацией полупроводниковой промышленности США (SIA), основные положения которой приведены в табл. 1 и которые можно использовать для прогнозирования возможностей современной микроэлектроники в области микросхем памяти. Сопоставление прогнозируемых и реальных параметров, достигнутых в настоящее время, демонстрирует, что прогноз достаточно хорошо совпадает с практикой. Интегральная безопасность на данный момент, наряду с интеграцией функциональной, схемотехнической, сетевой, активно делает первые шаги интегральная безопасность, характеризующая такое состояние жизнедеятельности человека, и функционирование объектов и технических средств, при котором они надежно защищены от всех возможных видов угроз в ходе непрерывного цикла жизнедеятельности и решения поставленных задач. Но более кратко и понятно, чем сказал древнегреческий философ Платон, не скажешь: "Безопасность есть предотвращение зла". По существу, интегральная безопасность не только обнаруживает и блокирует угрозы, но и, главным образом, предотвращает принцип. возможность их воздействия. Она аккумулирует в себе все возможные для решения данной задачи традиционные виды безопасности (охранная, пожарная, экологическая, личная, информационная и т.п.).

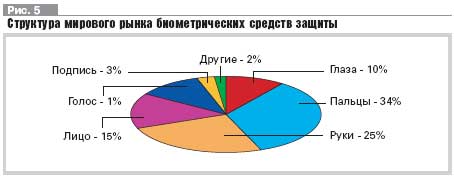

Поэтому, например, при обеспечении интегральной безопасности организации, фирмы, любой коммерческой структуры в обязательном порядке должны учитываться одновременно вопросы как обеспечения информационной безопасности, так и защиты объекта и персонала, что, к сожалению, в настоящее время еще, не соблюдается. Смарт-карты и СТ

Для расширения области решаемых задач интеллектуальные карты в настоящее время конструктивно выполняются в виде модулей, карт, жетонов, брелоков, меток, дисков и т.п. но наибольшее применение они нашли в виде пластмассовых карт стандартных размеров кредитной карточки, содержащей кремниевую интегральную схему с собственными встроенными средствами обработки данных, включая и различные приемы шифрования. базовой тенденцией дальнейшего развития интеллектуальных карт является их интеграция с биометрическими средствами идентификации человека. Биометрические технологии в СТС Благодаря высоким оперативно-техническим характеристикам биометрические технологии защиты уже фактически 20 лет пользуются заслуженным вниманием специалистов. Эти средства нашли применение в основном в государственных учреждениях, требующих наиболее высоких уровней защиты, в частности, в военных организациях, вычислительных и научных центрах, в банковских хранилищах и др. но основным сдерживающим фактором до недавнего времени являлась высокая стоимость биометрических средств защиты (например, стоимость дактилоскопических систем 2-5 тыс. дол.), которая ограничивала их массовое использование. В настоящее время после создания миниатюрного микроэлектронного дактилосканера стоимость биометрической защиты, например компьютеров, снижена до 50-100 дол. США, что предвещает широкое массовое использование биометрических средств защиты в самое ближайшее время. Эта тематика становится особенно актуальной в условиях предстоящего введения в международный паспорт таких персональных биометрических идентификаторов, как отпечаток пальца и рисунок сетчатки глаза. на данный момент мировой рынок биометрических систем формируют более 300 компаний, которые занимаются разработкой, производством, продажей и обслуживанием средств и систем безопасности. Структура этого рынка весьма досконально изучена специалистами и представлена следующим образом (рис. 5). Анализируя распределение технических средств по биометрическим признакам, крайне не желательно не отметить высокие темпы роста и перспективы развития средств идентификации по рисунку кожи пальцев. Данный метод идентификации в настоящее время занимает 34% рынка биометрических средств, а в ближайшей перспективе к2005 году его доля достигнет 50%. По прогнозам специалистов, общий рынок биометрических средств должен вырасти за пять лет с 58,4 млн дол. в 1999 г. до 1,8 млрд дол. в 2004 г. По другим оценкам, его объем к 2003 г. составил 1 млрд дол., а прогноз на 2005 г. превышает 5 млрд дол. Анализ рынка четко демонстрирует, что базовой интерес покупателя составляют технологии и средства контроля доступа в здания и к компьютерам, причем наибольшие темпы роста ожидаются в области технологий сканирования и верификации отпечатков пальцев, голоса и подписей. Средний годовой темп развития биометрии составляет 40%, что является высоким показателем даже для растущей экономики. При сохранении таких темпов всего через 15 лет население Земли будет обеспечено биометрическими удостоверениями личности, информация о которых будет храниться в государственных базах данных, объединенных в глобальную международную идентификационную систему. Основные биопризнаки персональной идентификации (как существующие, так и разрабатываемые), которые могут быть использованы в СТС, приведены на рис. 6. Анализ российского рынка средств биометрической идентификации со всей определенностью демонстрирует, что биометрические технологии позволяют уже на данный момент реализовать наиболее надежные методы идентификации личности и защиты информации и являются весьма перспективными на ближайшие десятилетия.

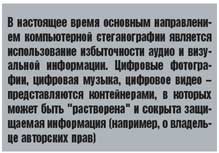

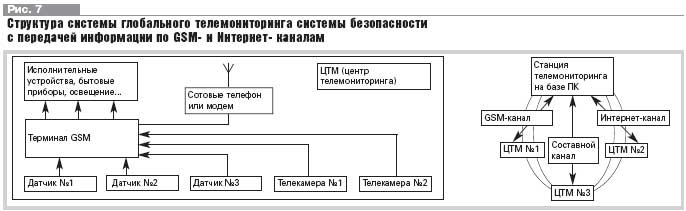

Ярким примером этому является создание микроэлектронных дактилоскопических сканеров, которые уже на данный момент начали встраивать в такие общедоступные средства, как кредитные карты и мобильные телефоны. Дальнейшие исследования сосредоточены на создании дистанционных средств биометрического контроля. циклы глобализации Тенденция глобализации (для любой точки Земли) особенно ярко просматривается в территориально разнесенных системах безопасности, сетевых Интернет-технологиях, системах и сетях мобильной связи и персональных коммуникаций. Особенно активно способствует циклу глобализации внедрение беспроводных технологий передачи и защиты информации, таких, как технологии bluetooth, proximity, бесконтактной идентификации, сетей GSM, GPRS, IS-95, Интернет и др. На рис. 7 в качестве примера приведена структура глобального телемониторинга системы безопасности с передачей информации по глобальным GSM- и Интернет-каналам. цикл глобализации существенно изменяет возможности и требования к корпоративным системам безопасности с распределенными объектами. В этом случае значительно расширяются функциональные возможности систем безопасности, но существенно возрастают требования к защите информации. Необходимо отметить, что цикл глобализации СТС стал возможным в последнее время благодаря широкому использованию новых информационных технологий, в частности эффективного сжатия цифровой информации, в том числе графической, аудио- и видеоинформации. Компьютерная стеганография (КС) -новая информационная технология в СТ Новые информационные технологии (НИТ), такие, как VPN (виртуальные частные сети), квантовая криптография, стеганография, цифровое сжатие и др., в первую очередь, обеспечивают надежную защиту при передаче и хранении информации. Практическое внедрение новых информационных технологий в средства и системы СТ значительно активизировалось с возможностью использования стеганографических компьютерных технологий.

Основными положениями современной компьютерной стеганографии являются следующие:

В связи с возрастанием роли глобальных компьютерных сетей становится все более важным значение стеганографии. Анализ информационных источников компьютерной сети Интернет позволяет сделать вывод, что в настоящее время стеганографические системы активно используются для решения следующих задач:

Цифровые фотографии, цифровая музыка, цифровое видео - представляются матрицами чисел, которые кодируют интенсивность в дискретные моменты в пространстве и/или во времени. Цифровая фотография - это матрица чисел, представляющих интенсивность света в определенный момент времени. Цифровой звук - это матрица чисел, представляющая интенсивность звукового сигнала в последовательно идущие моменты времени. Все эти числа не точны, так как не точны устройства оцифровки аналоговых сигналов, имеются шумы квантования. Младшие разряды цифровых отчетов содержат весьма мало полезной информации о текущих параметрах звука и визуального образа. Их заполнение существенно не влияет на качество восприятия, что и дает принцип. возможность для скрытия дополнительной информации. Графические цветные файлы, например со схемой смешения RGB, кодируют каждую точку рисунка тремя байтами. Каждая такая точка состоит из аддитивных составляющих: красного, зеленого, синего. Изменение каждого из трех наименее значимых бит приводит к изменению менее 1% интенсивности данной точки. Это позволяет скрывать в стандартной графической картинке объемом 800 Кбайт около 100 Кбайт информации, что не заметно при просмотре изображения. Достижения технологии компьютерной стеганографии позволили создать удивительный инструмент для защиты информации, цифровых документов и продуктов мультимедиа (текстовых, графических, видео- и аудиофайлов), и для скрытой передачи сигнализации и команд управления - скрытых цифровых маркеров (СЦМ) или, как их так же можно назвать, скрытых команд управления (СКУ). Основные задачи, решаемые СЦМ, показаны на рис. 8. Исходя из решаемых задач на данный момент к СЦМ предъявляются следующие основные требования:

В последнее время СЦМ активно стали использоваться в следующих применениях:

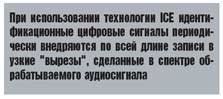

Поэтому в современных стеганографических системах используется принцип сокрытия метки, являющейся узкополосным сигналом в широком диапазоне частот маркируемого изображения. Этот принцип реализуется при помощи двух различных алгоритмов и их возможных модификаций. В первом случае информация скрывается путем фазовой модуляции информационного сигнала (несущей) псевдослучайной последовательностью чисел. Во втором - имеющийся диапазон частот делится на несколько каналов, и передача производится м. этими каналами. Необходимо отметить, что относительно исходного изображения метка является некоторым дополнительным шумом, но так как шум в сигнале присутствует всегда, его незначительное возрастание за счет внедрения метки не дает заметных на глаз искажений. Кроме того, метка рассеивается по всему исходному изображению, в результате чего становится более устойчивой к вырезанию. Перспективные стеганографические технологии на данный момент наиболее развиты две стеганографические технологии: ICE и VEC. При использовании технологии ICE идентификационные цифровые сигналы периодически внедряются по всей длине записи в узкие "вырезы", сделанные в спектре обрабатываемого аудиосигнала. В результате из записи невозможно выделить даже малый непомеченный фрагмент. Попытки удалить кодирующие сигналы приводят просто к разрушению записи. Эта система предназначена для работы как с аналоговыми, так и с цифровыми сигналами, а идентификационные коды ICE сохраняются как при оцифровке сигнала, так и при его передаче в сжатом виде. При использовании технологии ICE идентификационные цифровые сигналы периодически внедряются по всей длине записи в узкие "вырезы", сделанные в спектре обрабатываемого аудиосигнала. Технология VEC основана на аналогичном принципе встраивания идентификационных кодов, но только в области цифровых изображений. Эта задача оказалась сложнее. Важно, чтобы величина внедряемых сигналов была бы ниже порога восприятия, а сами сигналы могли бы многократно повторяться в пределах изображения, любой фрагмент которого должен быть помечен. Встроенные в изображение коды (16-битные) сохраняются при операциях компрессии/декомпрессии, во время передачи данных с помощью модема, и при преобразовании изображения из цифровой формы в аналоговую и обратно.

Рассмотренные выше новые технологии и тенденции развития, безусловно, способствуют научно-техническому прогрессу в области создания эффективной СТ, но новые так же более сложные задачи, стоящие перед разработчиками СТ, требуют и новых неординарных решений.

Энергоинформационные технологии (ЭИТ) Исследованиями как российских, так и зарубежных ученых и изобретателей, проведенными в последнее время, сделан большой шаг вперед в деле развития новых энергоинформационных технологий (ЭИТ) для обеспечения безопасности как человека, так и информации. Полученные ими уникальные результаты, несмотря на отсутствие законченной стройной теории, уже позволили создать целый ряд эффективных приборов и аппаратов защиты от вредного энергоинформационного влияния как естественного, так и искусственного происхождения, которые уже активно внедряются в жизнь. В этой связи на рынке безопасности могут появиться новые сектора. По прогнозам специалистов, ЭИТ в ближайшие годы, возможно, произведут техническую революцию не только в индустрии безопасности, но и в таких основных областях науки и техники, как источники энергии, транспорт, связь и др. Так, напрмер, в соответствии с современными представлениями считается, что электромагнитные поля порождаются зарядом гравитационные - массой, а торсионные - порождаются спином или угловым моментом вращения. Подобно тому, как любой объект, имеющий массу, создает гравитационное поле, так и любой вращающийся объект создает торсионное поле. Существуют ли на самом деле торсионные поля, обладают ли они рядом уникальных свойств, подходят ли они для реализации новых специальных технических средств, реализуем ли сам факт передачи сигналов по торсионному каналу связи, подтверждается ли экспериментально высокая проникающая способность торсионного поля? Ответы на поставленные вопросы предоставит будущее. опережающее развитие средств и систем СТ может быть осуществлено с использованием микроэлектроники, цифровой элементной базы, интеграции, искусственного интеллекта, биометрии, и перспективных технологий, таких, как нанотехнологии, новые информационные технологии (мультимедийные, сетевые, стеганографические, сжатия информации и др.). Определенные надежды специалисты связывают с разработкой и внедрением новых энергоинформационных технологий. С.В. Дворянкин, В.С. Барсуков,

Читайте далее:  Проблемы и перспективы частной охраны Проблемы и перспективы частной охраны Противопожарная безопасность учреждения культуры Противопожарная безопасность учреждения культуры Региональные органы управления МЧС России Региональные органы управления МЧС России Сетевые видеокамеры: нет места скепсису Сетевые видеокамеры: нет места скепсису CCTV: качество сервиса CCTV: качество сервиса Собственными силами Собственными силами Спецтехника контроля и защиты информации: общие тенденции развития технологий Спецтехника контроля и защиты информации: общие тенденции развития технологий Технология мониторинга лесных (торфяных) пожаров по данным космической съемки Технология мониторинга лесных (торфяных) пожаров по данным космической съемки Видеонаблюдение. IP-сеть. Безопасность Видеонаблюдение. IP-сеть. Безопасность Защита жилого сектора. Техническая укрепленность Защита жилого сектора. Техническая укрепленность |

Для эффективного решения проблемы обеспечения безопасности необходим соответствующий современный уровень технологий, технических средств и услуг по безопасности, базовой тенденцией развития которых является бурный цикл тотальной интеграции. В настоящее время интеграцией охвачены микро-и радиоэлектроника, средства обработки и каналы связи; появились интегральные технологии, многофункциональные интегральные устройства, сети и системы; стали предоставляться интегральные услуги обеспечения безопасности. Особенно наглядно происходит цикл интеграции в микроэлектронике. Известно, что оперативно-технические характеристики специальной аппаратуры в первую очередь зависят от характеристик и особенностей используемой элементной базы. Это особенно ярко проявилось на примере развития технических средств хранения информации, используемых в практике работы правоохранительных служб. Для решения таких задач, как скрытое аудио- и видеонаблюдение, защита информации, хранение и передача специальной информации по каналам связи в условиях информационно-технического противодействия и т.п. Анализ развития современной микроэлектроники демонстрирует, что в настоящее время цикл создания новой техники и технологий составляют всего 2-3 года, чему способствуют достижения в области создания микроэлементной базы, в первую очередь в области микросхем памяти и микроциклоров. Если интегрально оценивать достижения современной микроэлектроники в области создания элементной базы, то их можно описать всего лишь двумя основными технологическими параметрами, цикл изменения которых во времени с учетом прогноза представлен на рис. 2. Они определяются:

Для эффективного решения проблемы обеспечения безопасности необходим соответствующий современный уровень технологий, технических средств и услуг по безопасности, базовой тенденцией развития которых является бурный цикл тотальной интеграции. В настоящее время интеграцией охвачены микро-и радиоэлектроника, средства обработки и каналы связи; появились интегральные технологии, многофункциональные интегральные устройства, сети и системы; стали предоставляться интегральные услуги обеспечения безопасности. Особенно наглядно происходит цикл интеграции в микроэлектронике. Известно, что оперативно-технические характеристики специальной аппаратуры в первую очередь зависят от характеристик и особенностей используемой элементной базы. Это особенно ярко проявилось на примере развития технических средств хранения информации, используемых в практике работы правоохранительных служб. Для решения таких задач, как скрытое аудио- и видеонаблюдение, защита информации, хранение и передача специальной информации по каналам связи в условиях информационно-технического противодействия и т.п. Анализ развития современной микроэлектроники демонстрирует, что в настоящее время цикл создания новой техники и технологий составляют всего 2-3 года, чему способствуют достижения в области создания микроэлементной базы, в первую очередь в области микросхем памяти и микроциклоров. Если интегрально оценивать достижения современной микроэлектроники в области создания элементной базы, то их можно описать всего лишь двумя основными технологическими параметрами, цикл изменения которых во времени с учетом прогноза представлен на рис. 2. Они определяются:

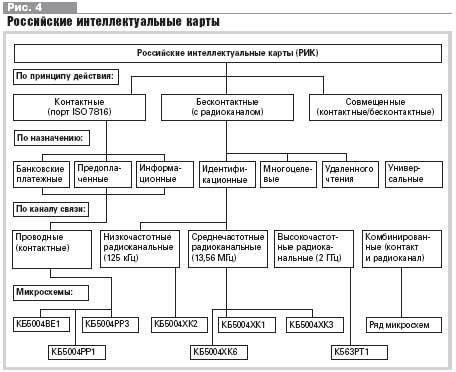

Логичным развитием интегрального подхода, используемого при создании современных систем СТ, является создание адаптивных или интеллектуальных, как их иногда называют, интегральных систем управления техническими средствами (объектами), высокая эффективность которых достигается максимально возможным уровнем интеграции микроэлектроники, кибернетики, связи и использованием методов искусственного интеллекта. В этом направлении особую роль сыграли интеллектуальные карты (так называемые Smart Cards), представляющие собой миниатюрные микроциклорные системы с достаточно большой электронной памятью. Российский рынок предлагает на данный момент целый набор интеллектуальных карт (рис. 4).

Логичным развитием интегрального подхода, используемого при создании современных систем СТ, является создание адаптивных или интеллектуальных, как их иногда называют, интегральных систем управления техническими средствами (объектами), высокая эффективность которых достигается максимально возможным уровнем интеграции микроэлектроники, кибернетики, связи и использованием методов искусственного интеллекта. В этом направлении особую роль сыграли интеллектуальные карты (так называемые Smart Cards), представляющие собой миниатюрные микроциклорные системы с достаточно большой электронной памятью. Российский рынок предлагает на данный момент целый набор интеллектуальных карт (рис. 4).

Компьютерные технологии дали новый импульс развитию и совершенствованию стеганографии, появилось новое направление в области защиты информации - компьютерная стеганография (КС). Современный прогресс в области глобальных компьютерных сетей и средств мультимедиа привел к разработке новых методов, предназначенных для обеспечения безопасности передачи данных по каналам телекоммуникаций и использования их в необъявленных целях. В общем виде эти методы (учитывая естественные неточности устройств оцифровки и избыточность аналогового видео- или аудиосигнала) позволяют скрывать сообщения в компьютерных файлах (контейнерах). Причем, в отличие от криптографии, данные методы скрывают сам факт передачи информации.

Компьютерные технологии дали новый импульс развитию и совершенствованию стеганографии, появилось новое направление в области защиты информации - компьютерная стеганография (КС). Современный прогресс в области глобальных компьютерных сетей и средств мультимедиа привел к разработке новых методов, предназначенных для обеспечения безопасности передачи данных по каналам телекоммуникаций и использования их в необъявленных целях. В общем виде эти методы (учитывая естественные неточности устройств оцифровки и избыточность аналогового видео- или аудиосигнала) позволяют скрывать сообщения в компьютерных файлах (контейнерах). Причем, в отличие от криптографии, данные методы скрывают сам факт передачи информации.

Анализ демонстрирует, что во всех современных способах цифрового маркирования применяются методы компьютерной стеганографии, широкополосные сигналы и элементы теории шума. но не все существующие методы компьютерной стеганографии могут быть использованы для формирования СЦМ. Например, методе использованием наименее значимых бит (LSB-метод) хотя и позволяет скрывать информацию, но не отвечает требованиям к помехоустойчивости, так как при искажениях или сжатии маркируемого изображения по схемам с потерей данных скрытая информация (метка) теряется.

Анализ демонстрирует, что во всех современных способах цифрового маркирования применяются методы компьютерной стеганографии, широкополосные сигналы и элементы теории шума. но не все существующие методы компьютерной стеганографии могут быть использованы для формирования СЦМ. Например, методе использованием наименее значимых бит (LSB-метод) хотя и позволяет скрывать информацию, но не отвечает требованиям к помехоустойчивости, так как при искажениях или сжатии маркируемого изображения по схемам с потерей данных скрытая информация (метка) теряется.

Коды VEC сохраняются даже при сжатии изображения методом JPEG со степенью 10:1. Аналогично технологиям JPEG и MPEG в алгоритме VEC для систематического внесения изменений в значения пикселов применяется разбиение изображения на блоки с последующим преобразованием Фурье. При этом используемая для идентификации материала информация маскируется деталями изображения, выполняющими функции "шума", но восстанавливается при обратном преобразовании Фурье. Чем больше деталей содержит изображение, тем больше может быть плотность вкрапленных в него идентификационных кодов. В цикле работы изображение может претерпевать различные трансформации как намеренные, так и ненамеренные. В частности, оно может быть сжато, в том числе и с использованием алгоритмов сжатия с потерей данных. Естественно, что неизменность метки в условиях подобных преобразований достижима только в случае, когда она помещается в обширных областях по всей площади изображения.

Коды VEC сохраняются даже при сжатии изображения методом JPEG со степенью 10:1. Аналогично технологиям JPEG и MPEG в алгоритме VEC для систематического внесения изменений в значения пикселов применяется разбиение изображения на блоки с последующим преобразованием Фурье. При этом используемая для идентификации материала информация маскируется деталями изображения, выполняющими функции "шума", но восстанавливается при обратном преобразовании Фурье. Чем больше деталей содержит изображение, тем больше может быть плотность вкрапленных в него идентификационных кодов. В цикле работы изображение может претерпевать различные трансформации как намеренные, так и ненамеренные. В частности, оно может быть сжато, в том числе и с использованием алгоритмов сжатия с потерей данных. Естественно, что неизменность метки в условиях подобных преобразований достижима только в случае, когда она помещается в обширных областях по всей площади изображения.